In der heutigen digital geprägten Wirtschaft hat sich Cyber‑Sicherheitsberatung von einem Posten im IT‑Budget zu einem Grundpfeiler der Unternehmensstrategie entwickelt. Der Fokus liegt nicht mehr auf reaktiver Problemlösung, sondern auf der Bildung strategischer Partnerschaften zum Schutz digitaler Vermögenswerte, zur Navigation komplexer regulatorischer Landschaften und zur Ermöglichung sicherer Innovationen. Für deutsche Unternehmen, insbesondere solche, die die Integration von Künstlicher Intelligenz vorantreiben, ist die Etablierung des richtigen Sicherheitspartners fundamental für die Resilienz des Unternehmens und den Schutz des Markenwerts.

Warum Cyber‑Sicherheitsberatung eine C‑Level‑Priorität ist

Die Debatte über Cybersicherheit hat sich vom Serverraum in den Vorstandssaal verlagert. Was früher eine technische Diskussion war, ist heute ein zentrales Geschäfts‑thema, das Risiko, Chance und Wettbewerbsvorteil umfasst. Interne Teams sind unverzichtbar, doch ihre Ressourcen sind oft begrenzt, sodass sie Schwierigkeiten haben, die hochentwickelten, persistierenden Bedrohungen zu bewältigen, die moderne Unternehmen ins Visier nehmen.

Diese Herausforderung ist für deutsche Konzerne, die sich im digitalen Wandel befinden, besonders gravierend. Jedes neue KI‑Modell, jede vernetzte Lieferkette oder Cloud‑Dienstleistung schafft neue Angriffsflächen, die spezielles Fachwissen erfordern. Für Führungskräfte, die sich in diesem Bereich orientieren, bietet ein umfassender Leitfaden zur Cyber‑Sicherheitsberatung eine solide Einführung in die grundlegenden Konzepte.

Eine Partnerschaft jenseits technischer Behebung

Eine moderne Cyber‑Sicherheitsberatung geht über die Rolle eines konventionellen Anbieters hinaus. Sie agiert als strategischer Partner, arbeitet eng mit der Geschäftsführung zusammen und bringt Sicherheitsinitiativen direkt in Einklang mit den Unternehmenszielen. Dieses Modell beruht auf geteilter Verantwortlichkeit – das Ziel ist nicht lediglich die Übergabe eines Berichts, sondern das Erreichen messbarer, nachhaltiger Geschäftsergebnisse.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Der Kernwert eines strategischen Sicherheitspartners liegt in seiner Fähigkeit, Innovationen zu entschärfen. Er bietet den Rahmen, um ehrgeizige Ziele – wie die Einführung eines unternehmenseigenen KI‑Modells – zu verfolgen, indem Sicherheit und Compliance von Anfang an integriert werden, statt sie als nachträglichen Gedanken zu behandeln.

Dieser vorausschauende Ansatz erhält die unternehmerische Dynamik. Ein zeitgemäßer IT‑Sicherheitsberater ermöglicht es Organisationen, mehr zu tun als nur Angriffe abzuwehren; er hilft, ein resilientes Fundament für das gesamte Unternehmen zu schaffen. Für Führungskräfte großer Organisationen bietet die Zusammenarbeit mit der richtigen Beratung klare strategische Vorteile:

- Objektive Risikoanalyse: Ein externer Partner liefert eine unvoreingenommene, distanzierte Sicht auf die Sicherheitslage des Unternehmens und identifiziert Schwachstellen, die interne Teams im täglichen Betrieb übersehen könnten.

- Zugang zu Spezialwissen: Führende Beratungen verfügen über tiefes, spezialisiertes Know‑how in Bereichen wie KI‑Sicherheit, Industrial Control Systems (ICS) und komplexen regulatorischen Rahmenwerken wie TISAX. Dieses Wissen steht auf Abruf zur Verfügung.

- Optimierte Ressourcenzuweisung: Sie liefern datengestützte Erkenntnisse zur Steuerung von Investitionen, sodass Sicherheitsmittel dort eingesetzt werden, wo die größten Geschäftsrisiken liegen.

- Beschleunigte Geschäftsgeschwindigkeit: Durch die Integration von Sicherheit in den Entwicklungszyklus (DevSecOps) hilft eine Beratung, neue digitale Produkte und Services schneller und – entscheidend – sicherer auf den Markt zu bringen.

Letztendlich fungiert eine erstklassige Cyber‑Sicherheitsberatung als Erweiterung des Führungsteams. Sie schafft die Klarheit und die strategische Zuversicht, die für entschlossenes Handeln erforderlich sind, und wandelt Sicherheit von einer Kostenstelle in einen starken Wachstumstreiber.

Verstehen der Kernleistungen der Cyber‑Sicherheit

Eine erstklassige Cyber‑Sicherheitsberatung bietet ein Portfolio von Leistungen, das darauf abzielt, die Unternehmensresilienz über taktische und strategische Horizonte hinweg zu stärken. Dies ist keine technische Checkliste, sondern eine direkte Investition in den Schutz von Umsätzen, die Ermöglichung von Innovation und die Sicherung des Marktzugangs.

Für deutsche Unternehmen ist das Verständnis dieses Leistungsangebots entscheidend, um einen Partner zu wählen, der über die Basiskonformität hinausgeht und aktiv das Geschäftswachstum fördert. Dienstleistungen lassen sich grob in proaktive Maßnahmen, die vor einem Vorfall umgesetzt werden, und reaktive Fähigkeiten, die nach einem Vorfall erforderlich sind, einteilen. Eine robuste Sicherheitsposition, geleitet von Experten, integriert beides.

Proaktive Leistungen: Aufbau eines resilienten Fundaments

Die effektivste Methode, die Auswirkungen eines Sicherheitsvorfalls zu mindern, ist dessen Vermeidung. Diese Philosophie liegt proaktiven Sicherheitsleistungen zugrunde, die darauf abzielen, Bedrohungen vorherzusehen und Systeme so zu konzipieren, dass sie diese neutralisieren, bevor sie materiellen Schaden anrichten können. Das bedeutet, Sicherheit in das operative Gefüge der Organisation einzubetten.

Dieser Prozess beginnt mit einer umfassenden Analyse des einzigartigen Risikoprofils der Organisation. Eine gründliche Risikoanalyse ist kein generisches Audit; sie ist eine sorgfältige Untersuchung der spezifischen Bedrohungen, denen das Unternehmen gegenübersteht – von Lieferketten‑Schwachstellen bis hin zu Gefährdungen in einem neuen, KI‑gestützten Fertigungsprozess.

Auf Basis dieser Bewertung unterstützt die Beratung beim Entwurf einer sicheren Unternehmensarchitektur. Dies ist der Masterplan dafür, wie Daten, Anwendungen und Infrastruktur zusammenwirken, um Verwundbarkeiten zu minimieren. Es ist ein dynamisches Rahmenwerk, das sich parallel zum Geschäft weiterentwickeln muss.

Wesentliche proaktive Leistungen umfassen:

- Umfassende Risikoanalysen: Identifizierung und Priorisierung von Schwachstellen über das gesamte Unternehmen hinweg, einschließlich Technologie, Prozesse und Menschen.

- Sicheres Architekturdesign: Aufbau eines robusten Sicherheitsrahmens für alle Systeme, sodass Abwehrmaßnahmen von Anfang an integriert sind.

- Sichere KI‑Bereitstellung & Governance: Bewältigung der speziellen Herausforderungen von KI, einschließlich Modellintegrität, Datenvergiftung und ethischer Nutzung. Unser Ansatz zu KI‑Sicherheit und Compliance wird auf unserer Service‑Seite ausführlich beschrieben.

Compliance als strategischer Treiber

In Deutschlands stark regulierten Industriesektoren ist Compliance nicht nur eine Empfehlung, sondern Voraussetzung für die Marktteilnahme. Standards wie TISAX für die Automobilbranche oder die globale ISO 27001 sind nicht verhandelbar. Eine fachkundige Beratung übersetzt diese dichten regulatorischen Anforderungen in praktikable, effiziente Geschäftsprozesse, die den Betrieb verbessern, statt ihn zu behindern.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Eine reife Perspektive betrachtet Compliance‑Rahmenwerke wie TISAX nicht als bürokratische Last, sondern als klaren Wettbewerbsvorteil. Das Erreichen und Aufrechterhalten dieser Zertifizierungen signalisiert Partnern und Kunden, dass das Unternehmen ein vertrauenswürdiger, sicherer Teilnehmer in der Wertschöpfungskette ist.

Das erfordert mehr als das Bestehen einer Prüfung. Es bedeutet, ein nachhaltiges Governance‑Modell aufzubauen, Personal zu schulen und die erforderlichen technischen Kontrollen zu implementieren, damit Compliance ein integraler Bestandteil der Unternehmenskultur wird. Für Hersteller und Zulieferer der Automobilbranche ist dies grundlegend, um wirtschaftlich kritische Geschäftsbeziehungen zu erhalten.

Das Ziel ist, Compliance nahtlos in den Tagesbetrieb zu integrieren und disruptive Last‑Minute‑Auditvorbereitungen überflüssig zu machen.

Kernberatungsleistungen und ihr geschäftlicher Nutzen

Die folgende Tabelle zeigt, wie Kernleistungen in greifbaren geschäftlichen Mehrwert übersetzt werden.

| Beratungsleistung | Hauptziel | Direkter geschäftlicher Einfluss |

|---|---|---|

| Risiko‑ & Schwachstellenanalysen | Schwachstellen im gesamten Unternehmen identifizieren, quantifizieren und priorisieren. | Ermöglicht fundierte, risikobasierte Investitionsentscheidungen. Verhindert kostspielige Sicherheitsvorfälle durch Behebung von Schwachstellen, bevor sie ausgenutzt werden. |

| Sicheres Architekturdesign | Sicherheit in die Basis von IT‑Systemen, Netzwerken und Anwendungen einzubauen. | Reduziert langfristige Sicherheitskosten und operative Reibung. Unterstützt sicheres Wachstum und Innovation. |

| Compliance‑Audits (TISAX/ISO) | Erreichen und Aufrechterhalten von Zertifizierungen gegen branchenspezifische Sicherheitsstandards. | Öffnet den Zugang zu wichtigen Märkten und Lieferketten. Stärkt das Vertrauen von Kunden und Partnern. |

| Incident Response & Forensik | Einen Sicherheitsvorfall mit minimaler Störung eindämmen, beseitigen und wiederherstellen. | Reduziert finanziellen und reputativen Schaden eines Angriffs drastisch. Stärkt zukünftige Abwehrmaßnahmen. |

Jede Leistung ist ein integraler Bestandteil einer ganzheitlichen Strategie, die darauf abzielt, das Unternehmen auf allen Ebenen zu schützen und zu befähigen.

Reaktive Leistungen: Schaden und Auswirkungen minimieren

Trotz robuster Abwehrmaßnahmen können Sicherheitsvorfälle auftreten. In solchen Fällen sind Geschwindigkeit und Effektivität der Reaktion entscheidend. Reaktive Leistungen zielen darauf ab, den Schaden einzudämmen, den Betrieb wiederherzustellen und das Vertrauen der Stakeholder zu bewahren.

Diese Bedrohung ist nicht theoretisch. Aktuelle Daten zeigen, dass Cyberangriffe für deutsche Unternehmen eine reale existenzielle Gefahr darstellen: 65 % der Unternehmen sehen ihr Überleben als gefährdet an. Die finanziellen Folgen dieser Vorfälle erreichten 178,6 Mrd. EUR, was die Bedeutung der Vorbereitung unterstreicht.

Nach Bestätigung eines Angriffs wird ein Incident‑Response (IR)-Team eingesetzt, um die Bedrohung einzudämmen, den Angreifer zu neutralisieren und den Wiederherstellungsprozess zu starten. Nach der unmittelbaren Eindämmung führen Expertinnen und Experten für digitale Forensik eine gründliche Untersuchung durch, um den Angriffsvektor, das Ausmaß der Kompromittierung und die notwendigen Maßnahmen zur Verhinderung eines Wiederauftretens zu ermitteln. Dieser disziplinierte Prozess verwandelt eine Krise in eine strategische Lernchance.

Wie Sie den richtigen Sicherheitspartner auswählen

Die Wahl einer Cyber‑Sicherheitsberatung ist eine kritische Entscheidung für jedes Führungsteam. Die richtige Wahl sichert Innovation und beschleunigt Wachstum. Die falsche Wahl führt zu teuren Berichten, bestehenden Schwachstellen und einem trügerischen Sicherheitsgefühl. Der Auswahlprozess ist kein reines Beschaffungsverfahren; er ist die Bildung einer strategischen Allianz.

Diese Entscheidung ist heute besonders bedeutsam. Deutschlands Cybersecurity‑Markt wird voraussichtlich stark wachsen, angetrieben von strengen Datenschutzanforderungen und der weitverbreiteten Einführung von Cloud‑Technologien. Der Dienstleistungsbereich verzeichnet das stärkste Wachstum, was eine hohe Nachfrage nach fachkundiger Beratung signalisiert. Mit immer mehr Anbietern wird es zunehmend schwieriger, einen Partner zu identifizieren, der greifbaren geschäftlichen Mehrwert liefert und nicht nur eine hohe Rechnung stellt.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

Eine erstklassige Beratung agiert nicht als distanzierter Ratgeber. Sie integriert sich in das Geschäft und investiert sich in dessen kommerziellen Erfolg. Das erfordert einen Paradigmenwechsel: Sicherheit nicht als Kostenstelle, sondern als starken Wettbewerbsvorteil zu betrachten.

Partner vs. Anbieter unterscheiden

Der Markt ist gesättigt mit Dienstleistern, die ein Audit durchführen oder eine Firewall installieren können. Ein echter Partner hingegen verknüpft seinen Erfolg mit Ihrem und teilt häufig die Verantwortung für Geschäftsergebnisse. Das ist der grundlegende Unterschied zwischen einer transaktionalen Anbieterbeziehung und einer tief strategischen Partnerschaft.

Um einen echten Partner zu erkennen, muss man über technische Zertifikate hinausblicken. Der entscheidende Unterschied ist die Fähigkeit, komplexe Sicherheitsbegriffe in die Sprache des Geschäftsrisikos und der Chancen zu übersetzen. Ein Partner muss in der Lage sein, über Risikominderung, Marktzugang und operative Geschwindigkeit zu sprechen.

Berücksichtigen Sie bei Ihrer Bewertung folgende Kriterien:

- Geschäftssinn: Verfügen sie über ein tiefes Verständnis Ihrer Branche, ihrer spezifischen Belastungen, regulatorischen Anforderungen (z. B. TISAX) und Wettbewerbsdynamiken? Ein Partner kann kein Geschäftsmodell sichern, das er nicht versteht.

- Ergebnisorientierte Methodik: Ihre Angebote sollten darauf ausgerichtet sein, konkrete Geschäftsziele zu erreichen – etwa die sichere Markteinführung eines neuen KI‑gestützten Services – statt auf einer Liste technischer Aufgaben zu basieren.

- Nachgewiesene Geschwindigkeit: Fordern Sie Nachweise für ihre Fähigkeit, greifbare Ergebnisse zu liefern – funktionierende Prototypen, sichere Deployments – in Wochen, nicht Monaten. Das Geschäft bewegt sich mit hoher Geschwindigkeit, und ein Sicherheitspartner muss dieses Tempo erfüllen.

Kritische Warnsignale

Zu wissen, was zu vermeiden ist, ist genauso wichtig wie zu wissen, wonach man suchen sollte. Bestimmte Indikatoren deuten darauf hin, dass eine Beratung für eine dynamische, zukunftsorientierte Organisation ungeeignet ist.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Das gravierendste Warnsignal ist eine Betonung von Liefergegenständen statt von Ergebnissen. Wenn sich ihr Auftreten auf die Menge an Berichten konzentriert, die sie erstellen werden, statt auf die Geschäftsrisiken, die sie mindern, sind ihre Prioritäten fehlgeleitet. Ihr Wert bemisst sich an reduziertem Risiko und eröffneten Innovationsmöglichkeiten – nicht am Gewicht ihrer Dokumentation.

Eine wertvolle Cyber‑Sicherheitsberatung identifiziert nicht nur Probleme; sie entwickelt Lösungen, die untrennbar mit Ihrer Gewinn‑ und Verlustrechnung verbunden sind. Ihr Erfolg wird an Ihrer erhöhten Resilienz und Fähigkeit zur sicheren Innovation gemessen, nicht an der Anzahl der Audit‑Feststellungen.

Ein weiteres deutliches Warnsignal ist die Unfähigkeit, effektiv mit nicht‑technischen Führungskräften zu kommunizieren. Kann ein Berater den geschäftlichen Einfluss einer Schwachstelle nicht klar und prägnant darlegen, wird er das notwendige Executive‑Buy‑In für Gegenmaßnahmen nicht sichern. Zur weiteren Anleitung bei der Überprüfung von Sicherheitsfirmen erklären nützliche Ressourcen, wie man einen zuverlässigen Pentest‑Partner findet.

Unverzichtbare Fragen für die Beschaffung

Um Marketingrhetorik zu durchdringen, muss der Beschaffungsprozess präzise Fragen enthalten, die den wahren Charakter und die Fähigkeiten einer Beratung offenlegen. Gehen Sie über Standardfragen zu Teamgröße und Zertifikaten hinaus.

Konzentrieren Sie sich stattdessen auf deren Ansatz zur Partnerschaft und Wertschöpfung. Für eine vertiefte Analyse dessen, was erstklassige Firmen auszeichnet, lesen Sie unseren ausführlichen Leitfaden zur Rolle von Cyber‑Sicherheitsberatern.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Schlüsselfragen an potenzielle Partner sind unter anderem:

- Wie werden Sie den Erfolg dieses Engagements in Bezug auf unsere spezifischen Geschäftsergebnisse messen?

- Können Sie eine Fallstudie vorlegen, in der Sie einem Unternehmen in unserer Branche geholfen haben, die Time‑to‑Market durch die Integration von Sicherheit von Anfang an zu beschleunigen?

- Wie lautet Ihr Prozess für den Wissenstransfer, um die Fähigkeiten unserer internen Teams zu stärken?

- Wie stellen Sie sicher, dass Ihre Sicherheits‑Empfehlungen pragmatisch sind und mit unseren operativen Realitäten und Budgetvorgaben übereinstimmen?

Wenn Sie sich auf diese Bereiche konzentrieren, können Sie eine Cyber‑Sicherheitsberatung auswählen, die Ihr Unternehmen nicht nur schützt, sondern auch als Katalysator für sicheres, nachhaltiges Wachstum dient.

Den Beratungs‑Engagementprozess navigieren

Die Beauftragung einer erstklassigen Cyber‑Sicherheitsberatung ist ein strukturierter Prozess, kein transaktionaler Einkauf. Für die Führungsebene ist das Verständnis dieser Roadmap entscheidend, um Erwartungen zu managen, Ressourcen effektiv zuzuweisen und eine Rendite zu erzielen. Ein klar definierter Ablauf verwandelt abstrakte Sicherheitsziele in einen konkreten Maßnahmenplan mit messbaren Meilensteinen.

Der Kernzweck dieses Prozesses besteht darin, strategische Initiativen zu entschärfen – sei es die Einführung eines KI‑gestützten Services oder die Absicherung einer komplexen globalen Lieferkette. Es ist ein methodischer Übergang von hochrangigen Geschäftszielen zu spezifischen technischen Kontrollen und gewährleistet Ausrichtung und Dynamik in jeder Phase.

Discovery und Scope‑Definition

Diese Anfangsphase ist grundlegend. Sie ist eine kollaborative, tiefgehende Analyse, in der das Fachwissen der Beratung auf Ihren spezifischen kommerziellen und operativen Kontext trifft. Es handelt sich nicht um ein einfaches Requirements‑Gathering; es ist ein Dialog auf Führungsebene, um zu definieren, wie Erfolg in geschäftlichen Begriffen aussieht.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

In dieser Phase sprechen Berater mit Ihrer Führung, um strategische Prioritäten, Risikobereitschaft und spezifische Herausforderungen zu verstehen. Das Ziel kann die Erreichung von TISAX‑Konformität für eine zentrale Automobilpartnerschaft oder die Absicherung eines neuen generativen KI‑Modells sein. Das primäre Ergebnis dieser Phase ist ein sorgfältig ausgearbeiteter Statement of Work (SOW), der Umfang, Ziele, Zeitpläne und die präzisen zu erreichenden Geschäftsergebnisse kodifiziert und Mehrdeutigkeiten eliminiert.

Strategie und Architektur

Wenn das "Was" klar definiert ist, wechselt das Engagement zum "Wie". In dieser Phase entwickelt die Beratung eine strategische Blaupause, die auf Ihre Organisation zugeschnitten ist. Hochrangige Analysen werden in eine umsetzbare Sicherheitsarchitektur übersetzt. Das lässt sich mit dem Entwurf eines Masterplans für eine Festung vergleichen, bevor der erste Stein gelegt wird.

Wesentliche Aktivitäten in dieser Phase umfassen typischerweise:

- Threat Modelling: Systematische Identifikation und Priorisierung der wahrscheinlichsten Bedrohungen, die für Ihre neuen Initiativen oder bestehenden Systeme relevant sind.

- Architekturentwurf: Entwicklung eines detaillierten Sicherheitsplans, der sich nahtlos in Ihre bestehende IT‑Infrastruktur und Geschäftsabläufe einfügt.

- Policy‑Entwicklung: Formulierung klarer Governance‑Rahmen und Sicherheitsrichtlinien, die für Ihre Teams praktisch umsetzbar und wartbar sind.

Das greifbare Ergebnis ist häufig ein Security Architecture Document oder eine Compliance Roadmap. Diese sind keine statischen technischen Handbücher, sondern strategische Wegweiser, die einen klaren Pfad nach vorne aufzeigen und jedes Sicherheitsmaßnahme direkt mit einer spezifischen Reduktion des Geschäftsrisikos verknüpfen.

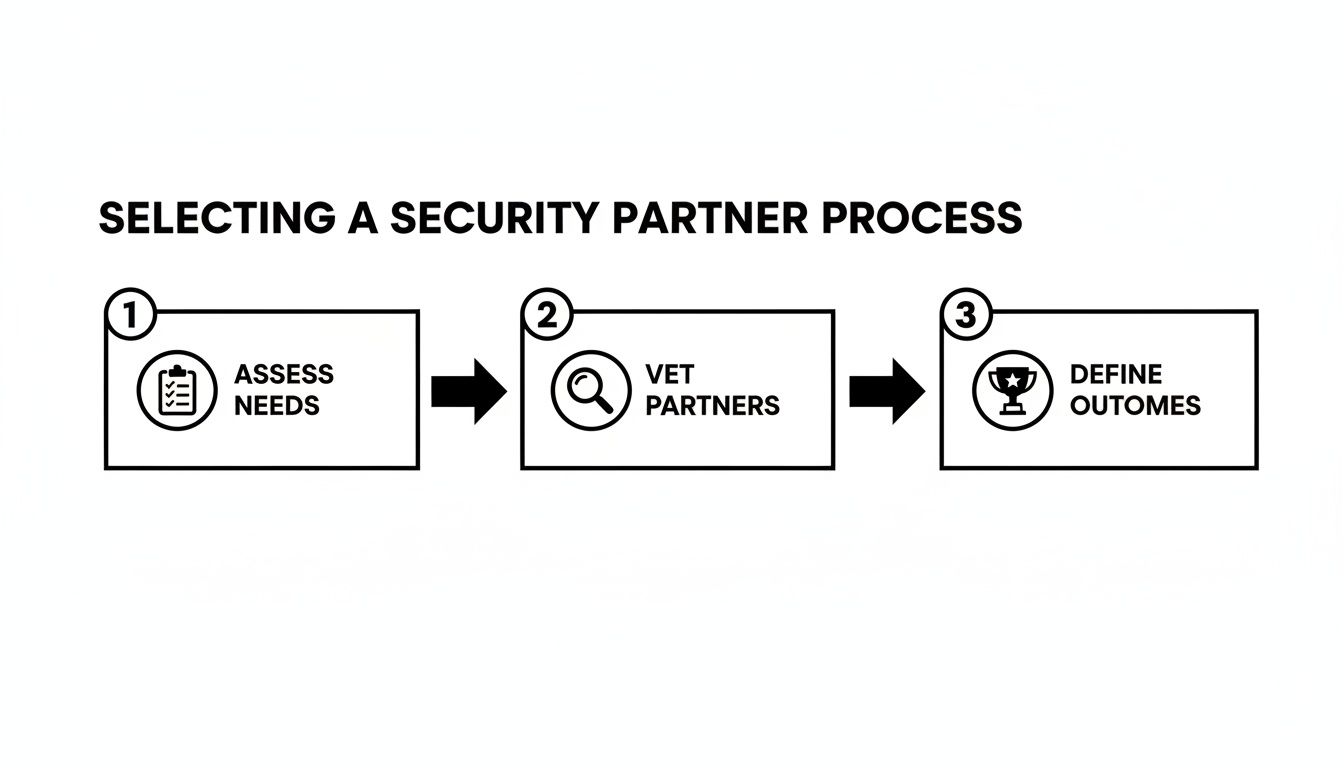

Die folgende Grafik fasst den hochrangigen Prozess zur Initiierung einer solchen Partnerschaft zusammen.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Wie dargestellt beginnt ein erfolgreiches Engagement mit einer gründlichen internen Bedarfsanalyse, gefolgt von rigoroser Partnerprüfung und einer präzisen Definition der gewünschten Geschäftsergebnisse.

Implementierung und Validierung

Sobald eine klare Strategie steht, richtet sich der Fokus auf die Umsetzung. Die Beratung arbeitet eng mit Ihren internen Teams zusammen, um die empfohlenen Kontrollen, Konfigurationen und Prozesse zu implementieren. Hier werden theoretische Entwürfe in operative Realität übersetzt. Ein echter Partner liefert nicht nur einen Plan, sondern beteiligt sich aktiv an dessen Umsetzung.

Validierung ist ein kritischer Bestandteil dieser Phase. Durch Methoden wie Penetrationstests, Schwachstellenanalysen und Konfigurationsaudits setzt die Beratung die neuen Abwehrmaßnahmen rigorosen Belastungstests aus. So wird sichergestellt, dass Sicherheitsmaßnahmen nicht nur korrekt implementiert sind, sondern auch gegen reale Angriffsszenarien wirksam sind. Das Ergebnis ist ein Validierungsbericht, der dem C‑Level greifbare Sicherheit gibt, dass Risiken effektiv reduziert wurden.

Finanz‑ und Betriebsmodelle der Verpflichtung

Das Verständnis der finanziellen Struktur eines Cyber‑Sicherheitsberatungs-Engagements ist für Budgetierung und Ressourcenplanung entscheidend. Engagements werden üblicherweise je nach spezifischem Geschäftsbedarf in einer von zwei Arten strukturiert.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Das gewählte Engagementmodell sollte direkt das Geschäftsbedürfnis widerspiegeln. Projektbasierte Arbeit eignet sich für klar abgegrenzte Ziele, während ein Retainer die kontinuierliche strategische Beratung bietet, die nötig ist, um sich in einer dynamischen Bedrohungslandschaft zurechtzufinden.

Die gängigsten Modelle sind:

- Projektbasierte Gebühren: Dieses Modell eignet sich für Engagements mit definiertem Umfang und Zeitrahmen, wie eine TISAX‑Readiness‑Bewertung oder das Design einer sicheren KI‑Anwendung. Die Fixkosten bieten Budget‑Vorhersagbarkeit für ein konkretes Ergebnis.

- Retainer für Beratungsleistungen: Für kontinuierliche strategische Begleitung wird häufig ein Retainer‑Modell eingesetzt. Dies gewährleistet permanenten Zugriff auf Senior‑Berater für Fragen zu neuen Bedrohungen, regulatorischen Änderungen und wichtigen Sicherheitsentscheidungen und stellt effektiv einen externen Experten im Führungsteam dar.

Die Auswahl des passenden Modells stellt sicher, dass die finanzielle Vereinbarung mit dem erwarteten strategischen Wert übereinstimmt und die Partnerschaft effektiv und effizient ist.

Absicherung von KI‑Innovationen im deutschen Mittelstand

Theoretische Rahmenwerke sind wertvoll, doch für Führungskräfte zählen greifbare Ergebnisse. Das endgültige Maß für eine strategische Partnerschaft ist ihre Fähigkeit, abstrakte Risiken in sichere, konkrete Geschäftsergebnisse zu verwandeln. Dies ist besonders relevant in Deutschland, wo der Industriesektor KI mit beschleunigtem Tempo einführt.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

Der deutsche Cybersecurity‑Markt erlebt ein exponentielles Wachstum; Prognosen sagen voraus, dass er sich im nächsten Jahrzehnt mehr als verdoppeln wird. Dieses Wachstum ist eine direkte Reaktion auf das zunehmende Volumen und die steigende Raffinesse der Bedrohungen für die kritische digitale Infrastruktur des Landes, insbesondere in den international anerkannten Automotive‑ und Fertigungssektoren.

Die folgenden anonymisierten Szenarien, basierend auf unserer Arbeit mit führenden deutschen Unternehmen, zeigen, wie fachkundige Beratung potenzielle Verwundbarkeiten in marktreife strategische Vorteile verwandelt.

Fallstudie: Ein Automobil‑OEM sichert seinen kundenorientierten Chatbot

Ein großer deutscher Automobil‑OEM entwickelte einen NLP‑Chatbot zur Bearbeitung von Kundenanfragen. Ziel war es, rund um die Uhr sofortigen Support anzubieten, das Kundenerlebnis zu verbessern und menschliche Agenten für komplexere Fälle freizustellen.

Die Sicherheitsherausforderungen waren erheblich. Der Chatbot benötigte Zugriff auf ein großes Repository sensibler Kundendaten, einschließlich persönlicher Informationen und Fahrzeug‑Servicehistorien, und stellte damit ein wertvolles Ziel für Angreifer dar. Zentrale Risiken waren Datenschutzverletzungen, Manipulationen der Chatbot‑Antworten und die Vergiftung des zugrunde liegenden KI‑Modells.

Unser Engagement begann mit einer umfassenden Bedrohungsmodellierung, die speziell auf die NLP‑Anwendung zugeschnitten war. Anschließend entwarfen wir eine Secure‑by‑Design‑Architektur, die strenge Daten‑Segregation, Ende‑zu‑Ende‑Verschlüsselung aller Kommunikationswege und rigide Zugriffskontrollen umfasste. Ein erheblicher Teil unserer Arbeit bestand darin, das KI‑Modell gegen adversariale Angriffe zu testen, um seine Integrität sicherzustellen.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Das Ergebnis war ein sicheres, zuverlässiges und hochwirksames Kundenservicesystem. Der OEM führte den Chatbot ein und verzeichnete innerhalb des ersten Quartals eine 15 % Steigerung der Kundenzufriedenheitswerte, während die vollständige DSGVO‑Konformität gewahrt blieb. Dieses Beispiel zeigt, wie man mit KI innoviert, ohne das Kundenvertrauen zu gefährden.

Fallstudie: Ein Fertigungsunternehmen erreicht TISAX‑Zertifizierung für eine KI‑gestützte Produktionslinie

Ein führender Mittelstands‑Hersteller integrierte ein KI‑gestütztes Predictive‑Maintenance‑System in seine Hauptproduktionslinie. Das System sollte in Echtzeit Sensordaten analysieren, Ausfälle vorhersagen, Stillstandzeiten reduzieren und die operative Effizienz steigern. Als kritischer Zulieferer der Automobilindustrie musste das Unternehmen jedoch nachweisen, dass sein gesamter Betrieb die strengen TISAX (Trusted Information Security Assessment Exchange)‑Standards erfüllt.

Die Sicherheitsherausforderungen waren beträchtlich. Die Integration des neuen KI‑Systems mit veralteter Fabrikausrüstung schuf ein komplexes, heterogenes Netzwerk, wobei jedes Gerät einen potenziellen Angriffsvektor darstellte. Das Unternehmen musste den Datenfluss von Sensoren zum KI‑Modell absichern und seinen Automobilkunden verifizierbare Belege der eigenen Sicherheitslage liefern – für diese ist die Integrität der Lieferkette eine unbedingte Voraussetzung.

TISAX ist mehr als eine Zertifizierung; es ist ein Vertrauensvertrag innerhalb der Automobil‑Lieferkette. Für jeden Zulieferer, der aufkommende Technologien wie KI einsetzt, ist der Nachweis der TISAX‑Bereitschaft grundlegend, um wichtige Verträge zu sichern und zu behalten.

Wir starteten den Prozess mit einer TISAX‑Readiness‑Bewertung, die speziell auf den Kontext eines industriellen KI‑Systems zugeschnitten war. Diese Analyse identifizierte kritische Lücken in Netzwerksegmentierung, Daten‑Governance und Incident‑Response‑Planung. In enger Zusammenarbeit mit den Engineering‑Teams implementierten wir ein Secure‑by‑Design‑Framework für deren IIoT‑Netzwerk und unterstützten bei der Automatisierung von Compliance‑Kontrollen.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Das Ergebnis war ein großer Erfolg. Der Hersteller erlangte die TISAX‑Zertifizierung beim ersten Anlauf und reduzierte zudem ungeplante Stillstandszeiten um 20 % durch das neu gesicherte KI‑System. Dies festigte seine Position als bevorzugter Partner im Automotive‑Ökosystem. Für Organisationen, die erwägen, eigene Modelle zu entwickeln, bietet unser Leitfaden zu privaten LLMs für den Mittelstand wertvolle strategische Einsichten.

Executive Q&A: Die Sicht des Vorstands auf Cybersicherheit

Führungskräfte benötigen klare, prägnante Antworten, keine technische Fachsprache. Die wirtschaftliche Begründung muss jeder größeren Investition zugrunde liegen, und das gilt auch für die Beauftragung einer Cyber‑Sicherheitsberatung. Nachfolgend finden Sie direkte, geschäftsorientierte Antworten auf die Fragen, die Führungsteams am häufigsten stellen.

Wie messen wir den ROI einer Beratung?

Die Rendite einer Investition in Cybersicherheit muss quantifizierbar sein und sich in der finanziellen Performance des Unternehmens widerspiegeln. Der Wertbeitrag reicht über die Verhinderung von Sicherheitsvorfällen hinaus und umfasst Kostenvermeidung sowie strategische Ermöglichung.

Der ROI lässt sich mittels mehrerer Kennzahlen messen:

- Kostenvermeidung: Berechnen Sie die potenziellen finanziellen Folgen einer Datenpanne inklusive Bußgelder, Betriebsstillstand und langfristiger Reputationsschäden. Die Verhinderung eines solchen Ereignisses stellt eine direkte und erhebliche Kosteneinsparung dar.

- Erhöhte Geschwindigkeit: Quantifizieren Sie den Umsatz, der durch die Beschleunigung der Time‑to‑Market für neue digitale Produkte, insbesondere solche mit KI, entsteht. Dies ist ein messbarer Beitrag zum Top‑Line‑Wachstum.

- Reduzierte Prämien: Eine gut dokumentierte, reife Sicherheitslage führt oft zu niedrigeren Cyber‑Versicherungsprämien und reduziert damit direkte Betriebskosten.

- Marktzugang: Ermitteln Sie Umsätze aus Verträgen, die an das Erreichen spezifischer Sicherheitsstandards wie TISAX oder ISO 27001 gebunden sind. Die Leistungen einer Beratung erschließen diese Erlösquellen direkt.

Ein echter strategischer Partner hilft, diese Business‑Case‑Argumente von Anfang an aufzubauen und verbindet jede Sicherheitsinitiative mit einem klaren kommerziellen Ergebnis.

Wir haben ein starkes internes Team. Warum eine externe Beratung hinzuziehen?

Die Beauftragung einer externen Beratung bedeutet nicht, interne IT‑Experten zu ersetzen, sondern ihre Fähigkeiten zu erweitern. Während Ihr Team im Betrieb exzellent ist, ist es unrealistisch zu erwarten, dass es Expertenwissen zu jedem neuen Bedrohungsvektor und jedem komplexen regulatorischen Rahmenwerk vorhält.

Ein externer Partner fungiert als strategischer Verstärker und bietet:

- Eine objektive Perspektive: Er liefert eine unvoreingenommene Außen‑Innen‑Sicht auf Ihre Sicherheitslage, wesentlich für ehrliche Risikoanalysen und das Aufdecken blinder Flecken.

- Nischenkompetenzen bei Bedarf: Eine Beratung stellt tiefes Spezialwissen in Bereichen wie KI‑Sicherheit oder Industrial Control Systems genau dann bereit, wenn es benötigt wird – ohne die Kosten für eine Festanstellung.

- Kapazitätsspitzen für Großprojekte: Die Vorbereitung auf ein TISAX‑Audit oder die Absicherung einer Produkteinführung erfordert konzentrierte Ressourcen. Eine Beratung stellt die dedizierten Kapazitäten bereit, um diese Projekte auszuführen, ohne den Kernbetrieb zu stören.

Das Ziel ist eine synergetische Partnerschaft. Die Beratung sollte Wissen transferieren und fortschrittliche Methoden einführen, damit Ihre internen Teams auf lange Sicht eigenständiger und leistungsfähiger werden.

Dieses Modell ermöglicht Ihrem internen Team, sich auf Kernaufgaben zu konzentrieren, während es gleichzeitig weltklasse Expertise für strategisch kritische Herausforderungen nutzt. Zur Vertiefung lesen Sie unsere Perspektive zu Risk‑Management‑ und Compliance‑Strategien.

Wie lange dauert ein typisches Beratungsprojekt?

Das moderne Beratungs‑Engagement setzt auf Geschwindigkeit und greifbare Ergebnisse und entfernt sich von langwierigen, mehrjährigen Projekten. Während groß angelegte Transformationen Zeit benötigen, arbeiten führende Beratungen in agilen, wirkungsorientierten Sprints, die kontinuierlichen Mehrwert liefern.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

Typische Zeitrahmen für gängige Engagements sind:

- Eine gezielte Risikoanalyse oder ein TISAX‑Readiness‑Audit kann oft innerhalb von 4–8 Wochen abgeschlossen werden und bietet schnell ein klares Bild der wichtigsten Verwundbarkeiten.

- Das Design einer sicheren Unternehmensarchitektur für eine neue KI‑Plattform ist umfassender und erfordert typischerweise ein 3–6‑monatiges Engagement, um Sicherheit von Anfang an zu integrieren.

Die strategische Prämisse ist jedoch, diese konventionellen Zeitrahmen herauszufordern. Der Fokus sollte auf einer Serie gezielter Sprints liegen, nicht auf einem monolithischen Projekt. Eine moderne Cyber‑Sicherheitsberatung nutzt Rapid Prototyping und agile Methoden, um Sicherheitsverbesserungen zu liefern, die mit der Geschäftsgeschwindigkeit Schritt halten und kontinuierliche Risikoreduktion statt Einmalmaßnahmen bieten. So bleibt Sicherheit im Takt des Unternehmens.

Bei Reruption haben wir Consulting neu definiert. Wir agieren als Co‑Preneurs, teilen P&L‑Verantwortung und treiben Innovation mit der Geschwindigkeit eines Startups voran. Wenn Sie bereit sind, Sicherheit in Ihren Wettbewerbsvorteil zu verwandeln, kontaktieren Sie uns, um eine Partnerschaft zu erkunden.