Eine Cyber-Sicherheitsberatung ist das strategische Hinzuziehen von Spezialisten, um die digitale Resilienz einer Organisation umfassend zu bewerten. Dieser Prozess geht über oberflächliche Diagnosen hinaus und setzt die gesamte digitale Infrastruktur einem Stresstest aus, um verborgene Schwachstellen zu identifizieren. Das Ergebnis ist eine klare, umsetzbare Roadmap, die darauf abzielt, Abwehrmechanismen zu stärken und die Sicherheitslage mit den strategischen Unternehmenszielen in Einklang zu bringen.

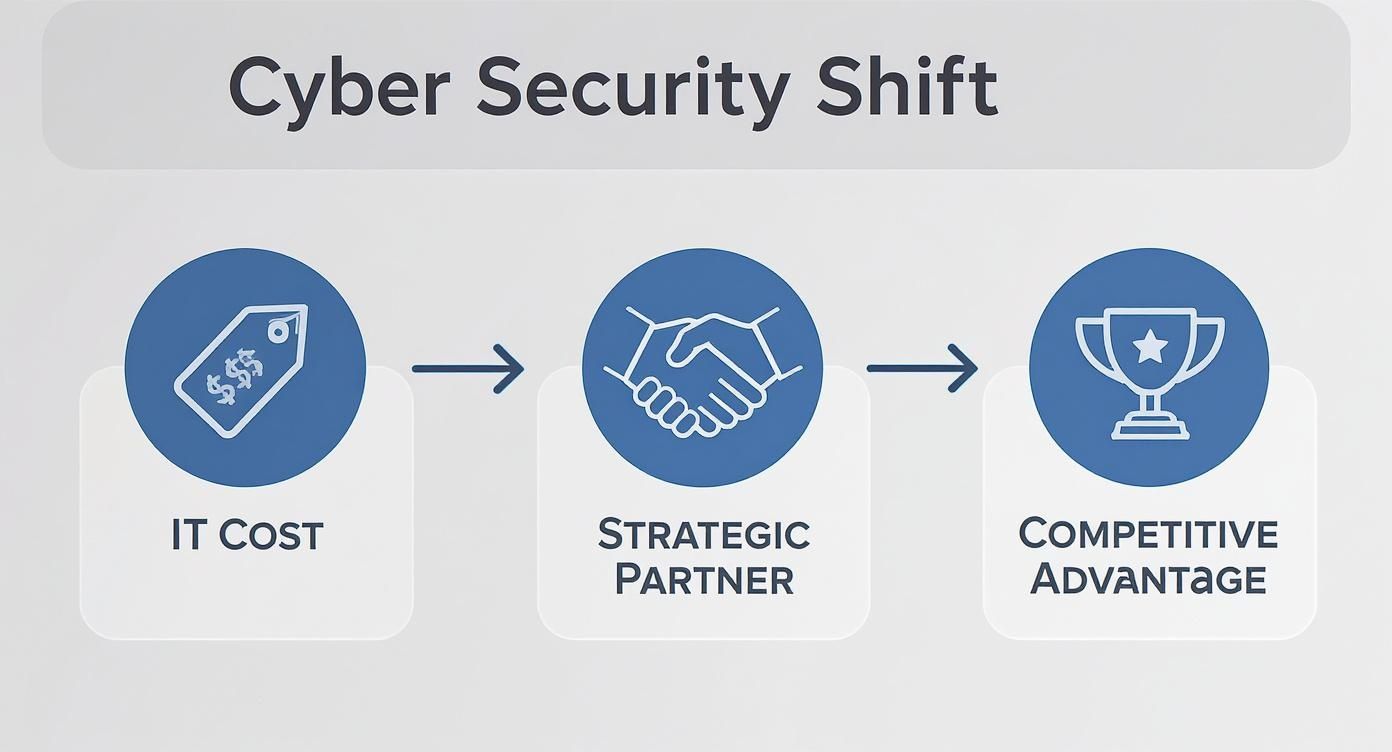

Die Zusammenarbeit funktioniert als strategische Partnerschaft. Das primäre Ziel ist nicht nur die Behebung von Schwachstellen, sondern die direkte Integration von Sicherheitsmaßnahmen in die Unternehmensambitionen, insbesondere im Kontext der Einführung transformativer Technologien wie Künstlicher Intelligenz. Richtig umgesetzt verwandelt sich Sicherheit damit von einer notwendigen operativen Ausgabe in einen echten Wettbewerbsvorteil.

Warum eine Cyber-Sicherheitsberatung ein strategisches Gebot ist

In einer ökonomischen Landschaft, in der Daten und KI zu den wichtigsten Vermögenswerten gehören, haben sich Cyber-Bedrohungen von IT-Störungen zu existenziellen Geschäftsrisiken entwickelt. Veraltete, statische Sicherheitsprotokolle sind grundsätzlich unzureichend, um die Geschwindigkeit und Komplexität moderner, KI-gestützter Angriffe abzuwehren. Für deutsche Unternehmen ist die Auseinandersetzung mit dieser Realität eine Frage des strategischen Überlebens.

Marktdaten untermauern diese Dringlichkeit. Der deutsche Markt für Cyber-Sicherheit, mit einem Wert von etwa 13,60 Mrd. USD, wird voraussichtlich bis 2033 auf 37,90 Mrd. USD anwachsen. Dieses Wachstum spiegelt eine harte betriebliche Realität wider: 65 % der Unternehmen in Deutschland betrachten Cyberangriffe inzwischen als existenzielle Bedrohung. Die finanziellen Folgen dieser Angriffe erreichten kürzlich mit 178,6 Mrd. EUR in einem Jahr einen beispiellosen Wert und machen fachkundige Beratung zu einem unverzichtbaren Bestandteil moderner Unternehmensführung.

Vom Verteidigen zum strategischen Vorteil

Eine moderne Cyber-Sicherheitsberatung geht weit über traditionelle Checklisten-Audits oder Schwachstellenscans hinaus. Sie ist eine strategische Partnerschaft, die darauf abzielt, die Sicherheitslage einer Organisation von einer reaktiven, defensiven Haltung zu einem proaktiven Wachstumstreiber zu transformieren. Dieses Paradigma betrachtet Sicherheit als grundlegende Säule zur Erreichung wesentlicher Unternehmensziele.

Diese strategische Ausrichtung ist entscheidend für jede Organisation, die Innovation und langfristige Wertschöpfung anstrebt. Eine effektive Beratung ermöglicht einem Unternehmen:

- Sichere KI-Einführung: Neue KI-Systeme und -Tools mit voller Zuversicht einsetzen, Datenintegrität sicherstellen und inhärente Risiken bereits in der Designphase mindern.

- Schutz geistigen Eigentums: Kritische Assets – einschließlich proprietärer Algorithmen, F&E-Daten und strategischer Pläne – vor ausgefeilter Industriespionage schützen.

- Marktexpansion ermöglichen: Strenge Sicherheits- und Compliance-Anforderungen erfüllen, die für den Eintritt in neue Märkte oder kritische Lieferketten nötig sind, wie etwa die TISAX-Anforderungen der Automobilindustrie.

Eine proaktive, tief integrierte Sicherheitsstrategie ist nicht mehr optional. Sie ist das Fundament, auf dem widerstandsfähige, zukunftsorientierte Organisationen gebaut werden und das ihnen erlaubt, Innovation zu ent-risiken und ihren Wettbewerbsvorteil zu sichern.

Die Rolle eines Co‑Preneurial Partners

Das traditionelle Beratungsmodell – Bericht liefern und sich zurückziehen – ist in der heutigen dynamischen Bedrohungslandschaft überholt. Gefragt ist ein echter Partner, ein "Co‑Preneur", der gemeinsame Verantwortung für Geschäftsergebnisse übernimmt und nicht nur die Erfüllung von Sicherheitsaufgaben.

Dieser Ansatz fördert eine tiefe Integration mit internen Teams, stärkt deren Fähigkeiten und stellt sicher, dass jede Sicherheitsinitiative direkt mit der Wertschöpfung verknüpft ist. Wer diesen Unterschied versteht, kann eine/n Cyber-Sicherheitsberater/in besser auswählen, der/die grundlegend am langfristigen Erfolg der Organisation interessiert ist.

Den Umfang einer modernen Beratung verstehen

Eine zeitgemäße Cyber-Sicherheitsberatung hat sich deutlich weiterentwickelt als die frühere Praxis, einen Schwachstellenscan durchzuführen und einen statischen Bericht zu übergeben. Für das heutige C‑Level ist sie eine strategische Partnerschaft, die darauf ausgelegt ist, Unternehmensresilienz aufzubauen – insbesondere da transformative Technologien wie KI integraler Teil der Betriebsabläufe werden. Ziel ist es, komplexe Gefährdungsvektoren zu navigieren und Sicherheitsinvestitionen direkt an Unternehmenswachstum auszurichten.

Diese Zusammenarbeit ist am besten nicht als einmaliges Audit zu verstehen, sondern als gemeinschaftliche architektonische Überprüfung des gesamten digitalen Unternehmens. Eine hochwertige Beratung analysiert das individuelle Risikoprofil einer Organisation, um eine Sicherheitslage zu konstruieren, die heute robust und morgen anpassungsfähig ist. Es ist eine umfassende Bewertung von Technologie, Personal und Prozessen als vernetztes System.

Diese ganzheitliche Methodik ist um mehrere Schlüsselbereiche herum strukturiert, die jeweils dazu dienen, spezifische Risikodomänen zu adressieren und strategische Chancen aufzudecken.

Kernpfeiler einer strategischen Beratung

Ein wirklich wertvoller Auftrag fußt auf rigoroser Analyse und zukunftsgerichteter strategischer Planung. Diese Kernleistungen sind kein Abhakzettel, sondern ein synergetischer Rahmen zum Weben eines kohärenten Sicherheitsgeflechts, das bestehende Assets schützt und zugleich für künftige Herausforderungen stärkt. Jeder Bestandteil liefert eine eigene, aber kritische Ebene an Einsicht.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Die grundlegenden Säulen umfassen typischerweise:

- Strategische Risikoanalyse: Hier beginnt das Engagement. Wir arbeiten mit der Führung zusammen, um die "Crown‑Jewel"-Assets – die wertvollsten Daten, Systeme und Workflows – zu identifizieren und den geschäftlichen Schaden eines möglichen Kompromisses zu quantifizieren.

- Pentest (Ethical Hacking): Dies ist die ultimative Validierung bestehender Kontrollen. Wir führen kontrollierte, realistische Angriffssimulationen durch, um ausnutzbare Schwachstellen in Netzwerken und Anwendungen zu identifizieren und zu beheben, bevor böswillige Akteure dies tun.

- Security Architecture Review: Dies entspricht der Überprüfung der Baupläne einer Festung vor dem Bau. Wir analysieren bestehende oder vorgeschlagene Systemdesigns, um sicherzustellen, dass Sicherheit von Anfang an integraler Bestandteil ist und nicht ein nachträglicher Gedanke.

- Incident-Response-Planung: Angesichts der Unvermeidlichkeit von Sicherheitsvorfällen ist Vorbereitung entscheidend. Diese Leistung etabliert ein klares, umsetzbares Playbook mit Rollen und Verantwortlichkeiten für den Fall eines Breaches, um Auswirkungen zu minimieren und die Wiederherstellung zu beschleunigen.

Gemeinsam bieten diese Säulen eine 360‑Grad‑Perspektive auf die Sicherheitsgesundheit einer Organisation – von strategischen Risiken auf hoher Ebene bis hin zu granularen technischen Konfigurationen.

Anpassung an KI und komplexe Compliance

Die Integration von KI bringt neuartige Sicherheitsherausforderungen mit sich, die traditionelle Frameworks nicht vollständig adressieren. Eine moderne Cyber-Sicherheitsberatung muss diese spezifischen Risiken direkt angehen und sicherstellen, dass Innovation nicht unbeabsichtigt neue Angriffsvektoren schafft. Das umfasst die Prüfung alles von der Sicherheit großer Sprachmodelle (LLMs) bis zur Integrität von Trainingsdaten. Ein tieferes Verständnis dieser spezialisierten Leistungen für KI-Sicherheit und Compliance macht deutlich, wie sich die Einführung von KI effektiv entschärfen lässt.

Im KI‑Zeitalter geht Sicherheit nicht nur darum, Daten zu schützen; es geht darum, die Vertrauenswürdigkeit und Zuverlässigkeit der intelligenten Systeme sicherzustellen, die künftige Geschäftsentscheidungen antreiben werden. Das erfordert ein neues Regelwerk für Governance und Risikomanagement.

Zudem ist Compliance ein bedeutender Treiber für Unternehmen in Deutschland und Europa. Rahmenwerke wie TISAX für die Automobilzulieferkette oder die weltweit anerkannte ISO 27001 sind nicht nur bewährte Praktiken; sie sind oft Voraussetzung für die Markteilnahme.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Ein kritischer Bestandteil ist die Einhaltung von Datenschutzvorgaben wie der DSGVO, insbesondere bei der Einführung von KI. Für eine detailliertere Analyse bietet dieser praktische Leitfaden zur KI‑DSGVO‑Compliance wertvolle Einsichten. Eine ordnungsgemäße Beratung stellt sicher, dass Sicherheitsmaßnahmen nicht nur wirksam, sondern vollständig konform sind – sodass regulatorische Last in einen nachweisbaren Wettbewerbsvorteil und ein Signal unternehmerischer Vertrauenswürdigkeit verwandelt wird.

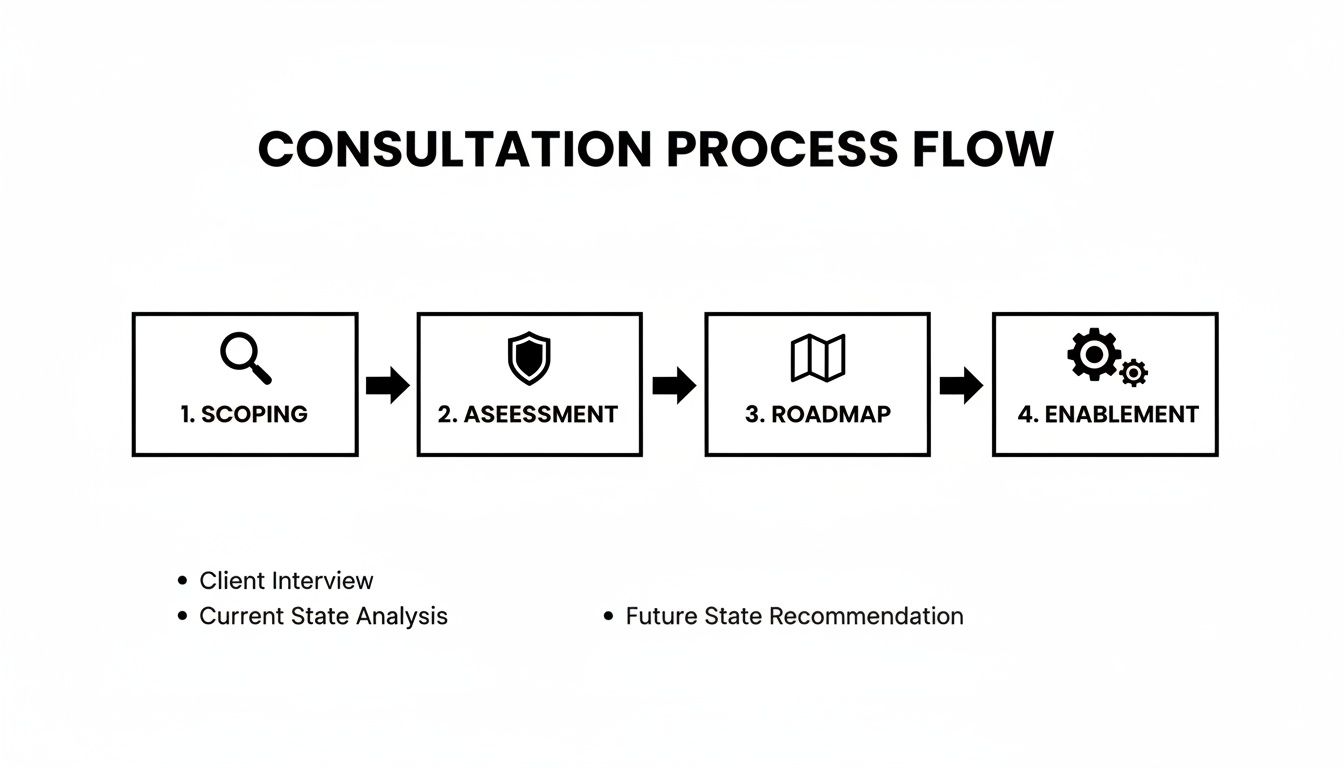

Von der strategischen Ebene zur praktischen Umsetzung

Eine Cyber-Sicherheitsberatung ist kein Projekt, sondern eine Partnerschaft. Ein gut definiertes Angebot dient als Bauplan für diese Partnerschaft und übersetzt breite Unternehmensziele in einen konkreten Umsetzungsplan mit messbaren Ergebnissen. Für die Geschäftsführung ist das Verständnis dieses Prozesses entscheidend, um Engagement, Meilensteine zu bewerten und sicherzustellen, dass das Resultat eine resilientere Organisation und nicht nur ein Bericht ist.

Das Engagement ist so gestaltet, dass es logisch durch klar abgegrenzte Phasen fortschreitet. Diese strukturierte Methodik beseitigt Unklarheiten und schafft eine eindeutige Projektcharta. Sie garantiert, dass jede Maßnahme – von der technischen Analyse bis zur Politikentwicklung – die zu Beginn festgelegten strategischen Ziele direkt unterstützt. Das übergeordnete Ziel ist der Aufbau interner Kompetenz, nicht die Erzeugung langfristiger Beraterabhängigkeit.

Phase 1: Scoping und Strategie

Das Engagement beginnt nicht mit Technologie, sondern mit strategischem Dialog. Der erste Schritt ist ein gemeinsamer Workshop, der Schlüsselakteure aus Führung, IT und Betrieb zusammenbringt. Ziel ist es, ein gemeinsames Verständnis des Geschäftskontexts, der Risikobereitschaft und der strategischen Prioritäten zu etablieren, insbesondere im Hinblick auf KI‑Einführung und Datenverantwortung.

In dieser Phase arbeiten wir gemeinsam daran, die "Crown Jewels" der Organisation zu identifizieren – kritische Assets, Daten und Prozesse, die für die Geschäftskontinuität unerlässlich sind. Anschließend formalisieren wir den Umfang des Engagements, indem wir die zu berücksichtigenden Systeme, Abteilungen und Compliance‑Rahmenwerke (z. B. TISAX, ISO 27001) definieren. Dies gipfelt in einem formalen Statement of Work (SoW), unserer gemeinsamen Charta mit Zielen, Zeitplänen und Spielregeln für die Zusammenarbeit.

Phase 2: Technische Bewertung und Analyse

Mit einer klaren Strategie verschiebt sich der Fokus auf eine tiefgehende technische Evaluierung. Diese Phase beinhaltet eine rigorose, evidenzbasierte Bewertung der aktuellen Sicherheitslage. Es ist ein facettenreicher Ansatz, der automatisierte Scans mit den unverzichtbaren Erkenntnissen manueller Expertenanalyse kombiniert. Wir führen Penetrationstests durch, überprüfen Architekturen und auditieren Konfigurationen, um verborgene Schwachstellen offenzulegen, die von Bedrohungsakteuren ausgenutzt werden könnten.

Diese Stufe fungiert als umfassende Diagnose der Sicherheitsgesundheit des Unternehmens und liefert eine objektive Momentaufnahme des Ist‑Zustands. Die Ergebnisse werden dann auf Grundlage des in Phase 1 etablierten Geschäftskontexts priorisiert, um theoretische Risiken von echten, geschäftsrelevanten Bedrohungen zu trennen. Das zentrale Lieferergebnis ist ein Technical Findings Report, der nicht nur Schwachstellen auflistet, sondern deren potenzielle geschäftliche Auswirkungen in klarer, vorstandsgeeigneter Sprache formuliert.

Phase 3: Aufbau einer strategischen Roadmap

In dieser Phase wird Analyse in umsetzbare Strategie überführt. Auf Basis der Erkenntnisse aus der technischen Bewertung arbeiten wir mit Ihrem Team zusammen, um eine Sicherheitsroadmap zu erstellen, die sowohl ambitioniert als auch realistisch ist. Dies ist kein generisches Template; es ist ein maßgeschneiderter Plan, der auf Ihr Budget, Ihre betrieblichen Realitäten und Ihren strategischen Zeitplan abgestimmt ist.

Die Roadmap skizziert eine klare Abfolge von Initiativen, einschließlich unmittelbarer "Quick Wins" zur Reduzierung des Risikoprofils und längerfristiger Projekte zum Aufbau grundlegender Sicherheitsfähigkeiten für die Zukunft.

Ziel ist es, eine mehrjährige Strategie zu schaffen, die sofortige Maßnahmen mit der nachhaltigen Entwicklung eines ausgereiften Sicherheitsprogramms in Einklang bringt. So werden Sicherheitsverbesserungen iterativ und handhabbar umgesetzt, die kontinuierlichen Fortschritt liefern, ohne den Geschäftsbetrieb zu stören.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

Das primäre Lieferergebnis ist die Strategic Security Roadmap – ein detaillierter Plan mit priorisierten Maßnahmen, Ressourcenschätzungen und Messgrößen zur Erfolgskontrolle. Für zusätzlichen Kontext zur Strukturierung solcher komplexen Initiativen bietet unser Leitfaden zu den Prinzipien der Systemtechnik für IT‑Projekte einen relevanten Rahmen.

Eine gut strukturierte Beratung bewegt sich von der großen Strategie zu spezifischen technischen Details und zurück zur strategischen Implementierungsplanung. Die folgende Tabelle fasst diesen phasenbasierten Ablauf zusammen und stellt sicher, dass jeder Schritt einen klaren Zweck und ein greifbares Ergebnis hat.

Phasen des Cyber-Sicherheitsberatungs‑Engagements

| Phase | Primäres Ziel | Kernaktivitäten | Wichtiges Ergebnis |

|---|---|---|---|

| 1. Scoping & Strategy | Geschäftskontext definieren und Ziele abstimmen. | Stakeholder‑Workshops, Asset‑Identifikation, Definition der Risikobereitschaft, Scope‑Bestätigung. | Statement of Work (SoW) |

| 2. Technical Assessment | Sicherheitslücken aufdecken und analysieren. | Penetrationstests, Architektur‑Review, Konfigurations‑Audits, Threat‑Modelling. | Technical Findings Report |

| 3. Roadmap Development | Einen priorisierten, umsetzbaren Verbesserungsplan erstellen. | Risiko‑Priorisierung, Lösungsdesign, Budget‑ und Ressourcenplanung. | Strategic Security Roadmap |

| 4. Implementation | Die Roadmap umsetzen und das Team befähigen. | Erstellung von Richtlinien, Tool‑Konfiguration, Wissenstransfer, Team‑Schulungen. | Gestärkte Sicherheitslage |

Jede Phase baut direkt auf der vorhergehenden auf und verwandelt Unklarheit in ein klares, vorhersagbares und wertorientiertes Engagement. Das ist die Grundlage einer echten Co‑Preneurial‑Partnerschaft.

Phase 4: Implementierung und Befähigung

Schließlich wird die strategische Roadmap in betriebliche Realität überführt. Ein echter Co‑Preneurial Partner beendet das Engagement nicht mit einer Liste von Empfehlungen. Wir sind aktiv an der Umsetzung der gemeinsam entwickelten Kontrollen und Prozesse beteiligt. Dies ist eine praxisorientierte Phase, in der wir interne Teams anleiten, bei der Konfiguration neuer Sicherheitstechnologien unterstützen, Richtlinien verfassen und vor allem Wissen transferieren.

Der deutsche Markt für Cyber‑Sicherheit wird voraussichtlich bis 2030 einen Wert von 23,89 Mrd. USD erreichen. Große Unternehmen treiben diesen Trend voran, wobei 73 % planen, ihre Sicherheitsausgaben zu erhöhen – insbesondere zur Absicherung neuer KI‑ und LLM‑Anwendungen auf selbst gehosteter Infrastruktur. Ein wesentlicher Teil dieser Enablement‑Phase besteht darin, sicherzustellen, dass Ihre Organisation über die erforderlichen Fähigkeiten verfügt, um diese fortgeschrittenen Systeme sicher zu betreiben. Das Endziel ist nicht bloß eine abgearbeitete To‑Do‑Liste, sondern eine nachweislich gestärkte Sicherheitslage, ein befähigtes internes Team und eine klare Methodik für kontinuierliches Sicherheitsmanagement und -verbesserung.

Wie Sie den richtigen Sicherheitspartner auswählen

Die Wahl eines Partners für Cyber‑Sicherheitsberatung ist eine kritische Entscheidung für jede Führungsebene. Der richtige Partner wird zum strategischen Asset – eine Verlängerung der Organisation, die Innovation ent‑riskt und Wachstum beschleunigt. Die falsche Wahl führt zu teuren Berichten, einem trügerischen Sicherheitsgefühl und einer wachsenden Lücke zwischen implementierten Abwehrmaßnahmen und tatsächlichen Bedrohungen.

Eine effektive Bewertung muss über Zertifikate und Anbieterpreise hinausblicken. Die Beurteilung sollte sich auf drei Kernbereiche konzentrieren: die Partnerschaftsphilosophie des Unternehmens, seine technische Meisterschaft in modernen Domänen wie KI und sein Bekenntnis zur Verantwortung für Geschäftsergebnisse. Dieses Rahmenwerk unterscheidet einen echten Partner von einem bloßen Anbieter.

Mehr als nur das Angebot: eine Partnerschaftsphilosophie

Ein Angebot ist lediglich der Ausgangspunkt. Das wahre Maß eines potenziellen Partners ist sein Betriebsmodell. Agiert er als externer Berater, der einen Bericht liefert und sich zurückzieht? Oder integriert er sich als "Co‑Preneur" und teilt die Verantwortung für die Ergebnisse?

Diese Unterscheidung ist von zentraler Bedeutung. Ein echter Partner investiert Zeit, um Ihre Geschäftsziele zu verstehen und sicherzustellen, dass jede technische Empfehlung direkt strategische Ziele unterstützt. Diese Philosophie zeigt sich in ihrer Engagement‑Struktur. Achten Sie auf ein Modell, das auf Zusammenarbeit und Wissenstransfer basiert. Ihr vorrangiges Ziel sollte die Stärkung Ihrer internen Teams sein, nicht die Schaffung einer dauerhaften Abhängigkeit.

Der Wert eines Partners bemisst sich nicht an der Dicke seines Abschlussberichts, sondern an den verbesserten Fähigkeiten und der Resilienz Ihres Teams lange nachdem das Engagement beendet ist. Sie sollten aufbauen, nicht einsperren.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Der Beratungsprozess selbst offenbart viel über deren Vorgehen. Diese Ablaufgrafik veranschaulicht ein typisches, ergebnisorientiertes Engagement, das von strategischer Abstimmung bis zur praktischen Befähigung reicht.

Jede Phase, vom Scoping bis zur Enablement‑Phase, sollte als kollaborative Anstrengung ausgeführt werden, die darauf abzielt, Momentum aufzubauen und in jeder Stufe greifbaren Wert zu liefern.

Technische Kompetenz und Erfolgsbilanz bewerten

Strategische Ausrichtung ist ohne die technische Expertise zur Umsetzung bedeutungslos. Ihr Partner muss tiefgehende, nachweisbare Erfahrungen nicht nur in grundlegenden Sicherheitsdisziplinen besitzen, sondern auch in den spezifischen Technologien, die Ihr Geschäft antreiben – insbesondere KI. Ein wichtiger Indikator ist deren Vorgehen beim Aufbau sicherer Systeme von Grund auf. Prüfen Sie bei potenziellen Partnern deren Erfahrung mit robusten Secure Code Review‑Praktiken als Kernbestandteil der Entwicklung.

Wichtige Fragen zur Überprüfung potenzieller Partner sind:

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

- Produktionssysteme: Können Sie Fallstudien zu produktiv genutzten KI‑ oder datenintensiven Systemen vorweisen, die Sie gesichert haben, über einfache Audits hinaus?

- Compliance‑Expertise: Wie haben Sie Kunden durch komplexe Compliance‑Prozesse wie TISAX oder ISO 27001 geführt und technische Kontrollen mit geschäftlichen Anforderungen verknüpft?

- Team‑Befähigung: Wie lautet Ihre Methodik zur Schulung und Weiterbildung unserer Teams in neuen Sicherheitswerkzeugen und -prozessen?

- Incident‑Erfahrung: Beschreiben Sie einen komplexen Sicherheitsvorfall, den Sie für einen Kunden begleitet haben. Welche Rolle haben Sie übernommen und welches war das Geschäftsergebnis?

Ihre Antworten sollten eine Historie praktischer, praxisnaher Anwendung zeigen, nicht nur theoretisches Wissen. Sie suchen den Nachweis, dass sie reale Herausforderungen meistern und messbare Verbesserungen liefern können. Für eine tiefere Analyse lesen Sie unsere detaillierte Untersuchung dessen, was Top‑Tier‑Cyber‑Security‑Berater auszeichnet.

Eine Checkliste für die Bewertung durch die Geschäftsführung

Um Ihre finale Entscheidung zu strukturieren, nutzen Sie diese Checkliste, um potenzielle Partner zu vergleichen. Sie wurde entwickelt, um über Standardqualifikationen hinauszugehen und Indikatoren für strategische Passung sowie ein Commitment zu gemeinsamen Erfolgen zu fokussieren.

- Strategische Ausrichtung: Erklären sie klar, wie ihre Sicherheits‑Empfehlungen unsere spezifischen Geschäftsziele unterstützen, etwa KI‑Innovation oder Markteintritt?

- Co‑Preneurial Modell: Basieren ihr Engagementsmodell auf geteilter Verantwortung und Befähigung interner Teams oder ist es ein transaktionales Report‑für‑Gebühr‑Modell?

- Bewährte KI‑ & moderne Technologie‑Expertise: Haben sie praktische Erfahrungen beim Absichern komplexer, produktionsreifer Systeme, die unseren ähnlich sind?

- Klare Kommunikation: Können sie komplexe technische Risiken und strategische Roadmaps so erklären, dass sowohl Engineering‑Teams als auch der Vorstand sie verstehen?

- Kulturelle Passung: Zeigt ihr Team die unternehmerische Agilität und den kollaborativen Geist, die erforderlich sind, um sich effektiv in unsere Unternehmenskultur zu integrieren?

Die Wahl der richtigen Cyber‑Sicherheitsberatung ist eine Investition in die Zukunft Ihres Unternehmens. Mit diesem strategischen Bewertungsrahmen identifizieren Sie einen Partner, der nicht nur Ihre Assets schützt, sondern aktiv zum Aufbau eines sichereren, widerstandsfähigeren und wettbewerbsfähigeren Unternehmens beiträgt.

Den ROI Ihrer Sicherheitsinvestition messen

Wie misst man den Wert einer abgewendeten Krise? Für Führungskräfte ist diese Frage zentral, um eine Investition in eine Cyber‑Sicherheitsberatung zu rechtfertigen. Der Return lässt sich nicht immer in der Gewinn‑ und Verlustrechnung abbilden; er zeigt sich in Resilienz, Reputation und der strategischen Freiheit, ohne Angst zu innovieren.

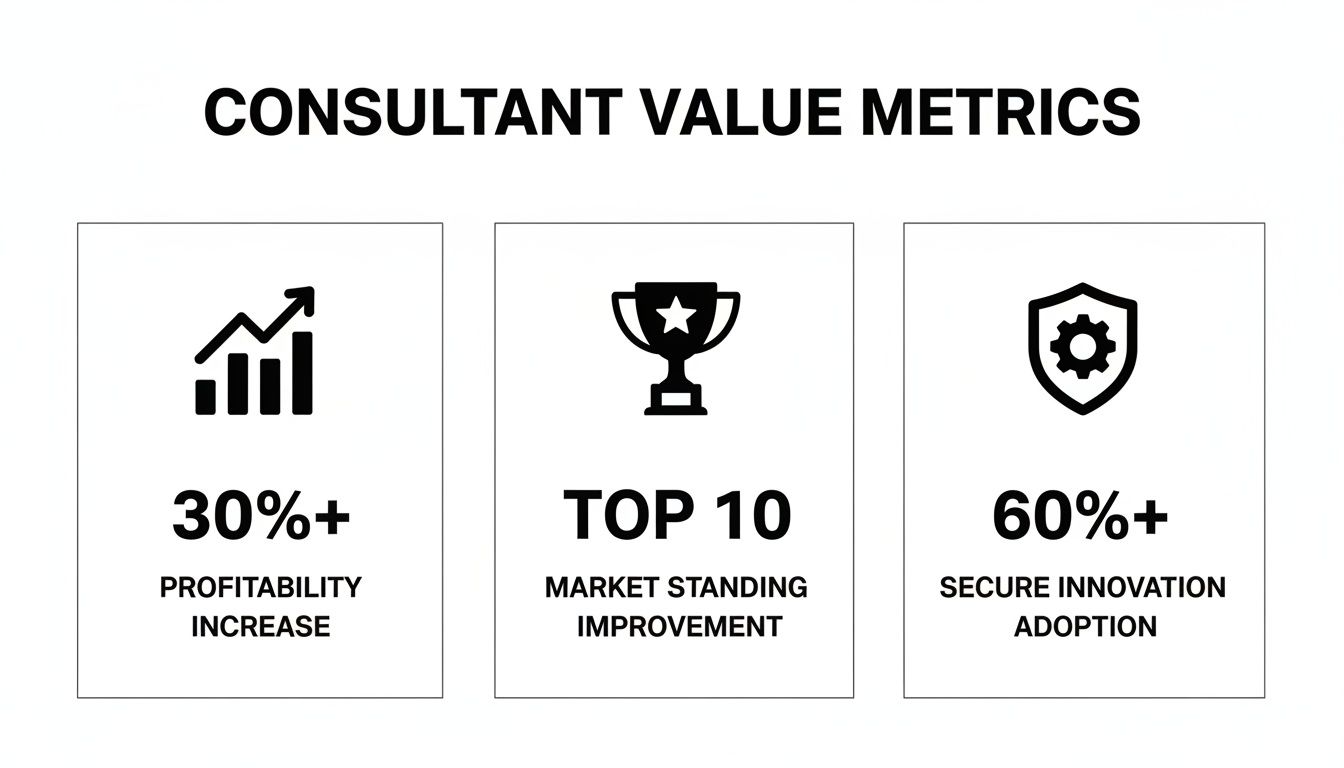

Eine echte Partnerschaft verlagert das Gespräch von Kosten zu Wert. Sie betrachtet Sicherheit nicht als Betriebskosten, sondern als direkten Ermöglicher von Unternehmenszielen. Um dies für das C‑Level greifbar zu machen, ist es wichtig, Erfolgskennzahlen – sowohl quantitative als auch strategische – zu definieren, die klar aufzeigen, wie eine proaktive Sicherheitslage nachhaltiges Wachstum fördert.

Greifbare Erfolgskennzahlen

Die unmittelbarsten ROI‑Maßnahmen sind quantifizierbare Verbesserungen in Sicherheit und operativer Effizienz. Das sind die harten Zahlen, die Risikominderung und Kostenvermeidung validieren und die Basis für die Business‑Case‑Argumentation bilden.

Ein Co‑Preneurial Security‑Partner fokussiert sich auf messbare Resultate:

- Reduktion von Sicherheitsvorfällen: Primäres Ziel ist eine deutliche Verringerung von Häufigkeit und Schwere von Sicherheitsvorfällen, von Phishing‑Versuchen bis zu großflächigen Breaches. Die Verfolgung dieser Kennzahl liefert einen klaren Indikator für die Wirksamkeit der Verteidigung.

- Beschleunigte Wiederherstellungszeiten: Im Ernstfall ist Reaktionsgeschwindigkeit entscheidend. Ein gut ausgearbeiteter Incident‑Response‑Plan, gemeinsam mit einem Expertenteam entwickelt, kann Ausfallzeiten von Tagen auf Stunden reduzieren und damit erhebliche betriebliche und finanzielle Schäden mindern.

- Erfolgreiche Compliance‑Audits: Zertifikate wie ISO 27001 oder TISAX sind kein rein formaler Akt. Sie sind greifbare Ergebnisse, die neue Märkte öffnen – insbesondere in der anspruchsvollen deutschen Automobilzulieferkette. Ein erfolgreiches Audit ist ein klares Pass/Fail‑Kriterium für den Wert der Beratung.

Derzeit repräsentieren Großunternehmen 71,9 % der Cybersecurity‑Ausgaben in Deutschland, doch der Mittelstandssektor – das Rückgrat der Wirtschaft – wird voraussichtlich seinen Anteil bis 2030 auf 36 % erhöhen. Ein bedeutendes Hindernis bleibt: Nur 39 % der KMU sind ISO 27001‑zertifiziert, obwohl 61 % aktiv eine Zertifizierung anstreben. Hier schafft eine fachkundige Cyber‑Sicherheitsberatung einen direkten Weg, diese Lücke zu schließen und eine wettbewerbliche Position zu sichern. Weitere Einblicke in den deutschen Cybersecurity‑Markt und seine Wachstumstreiber hier sind verfügbar.

Immaterieller Wert und strategische Freiheit

Über quantitative Kennzahlen hinaus ergibt sich der tiefste ROI häufig aus strategischen Vorteilen und der gestärkten Reputation, die eine starke Sicherheitslage mit sich bringt. Diese Vorteile sind schwerer zu messen, doch sie sind es, die ein Unternehmen wirklich befähigen, die Branche anzuführen.

Ein robustes Sicherheitsframework ist keine Zwangsjacke; es ist das solide Fundament, das Ihrem Unternehmen die Freiheit gibt, ambitionierte Ziele zu verfolgen, neue Technologien wie KI zu nutzen und unerschütterliches Vertrauen bei Kunden und Partnern aufzubauen.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

Dieser strategische Wert zeigt sich in mehreren Schlüsselbereichen:

- Gestärkte Markenreputation: In einer Zeit, in der ein einziger Vorfall Jahrzehnte an Vertrauen zunichtemachen kann, wird eine Reputation für erstklassige Sicherheit zu einem erheblichen Differenzierungsmerkmal.

- Erhöhtes Kundenvertrauen: Ein ernsthaftes Engagement für den Schutz von Kundendaten fördert Loyalität und positioniert das Unternehmen als bevorzugten Partner.

- Die Zuversicht, mutig zu innovieren: Eine Security‑By‑Design‑Kultur erlaubt es Teams, mit KI und anderen aufkommenden Technologien zu experimentieren, ohne durch Risikoängste gebremst zu werden, und beschleunigt so die Time‑to‑Market.

Indem Sicherheitsinitiativen direkt mit diesen Geschäftsergebnissen verknüpft werden, stellt ein echter Partner sicher, dass die Investition noch lange nach Ende des Engagements Erträge abwirft und die Zukunft der Organisation sichert.

Ihren strategischen Weg in eine sichere Zukunft bauen

Für deutsche Führungskräfte ist die Botschaft klar: Proaktive Cyber‑Sicherheit ist nicht länger eine defensive Maßnahme, sondern ein bedeutender Wettbewerbsvorteil. Die Navigation in diesem Umfeld erfordert, über traditionelle Anbieterbeziehungen hinauszugehen. Das KI‑Zeitalter verlangt ein neues Partnerschaftsmodell – eines, in dem eine Cyber‑Sicherheitsberatung als strategischer Co‑Pilot agiert und Verantwortung für Geschäftsergebnisse teilt.

Dieser Paradigmenwechsel verwandelt Sicherheit von einem Kostenposten in eine Kernsäule der Wachstumsstrategie. Wenn Sicherheit in die Unternehmens‑DNA integriert ist, gewinnt die Organisation die Freiheit, mit Zuversicht zu innovieren. Sie kann neue KI‑Tools bedenkenlos einführen und unerschütterliches Vertrauen bei Kunden und Partnern aufbauen. Der richtige Partner liefert nicht nur einen Bericht; er stärkt die Fähigkeiten Ihres Teams, reduziert strategische Risiken und sorgt dafür, dass jede Sicherheitsinvestition messbaren Wert schafft.

Von Risikomanagement zu Wertschöpfung

Ein echter Co‑Preneurial Partner hilft, die gesamte Sicherheitsdiskussion neu zu rahmen. Die Frage wandelt sich von „Was kostet das?“ zu „Welche neuen Chancen ermöglicht uns das?"

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Dieser Perspektivwechsel ist transformativ. Er befähigt eine Organisation dazu:

- Innovation zu beschleunigen: KI und andere fortgeschrittene Systeme mit dem Vertrauen einsetzen, dass sie von Anfang an sicher gestaltet sind.

- Marktposition zu stärken: Strenge Compliance‑Standards wie TISAX erreichen und damit den Zugang zu kritischen Lieferketten und neuen Märkten öffnen.

- Markenreputation zu verbessern: Sicherheitsverpflichtung als starkes Marktunterscheidungsmerkmal nutzen, das Kunden anzieht und bindet.

Letzten Endes geht es darum, eine Organisation aufzubauen, die nicht nur geschützt, sondern bereit ist zu führen. Eine starke Sicherheitslage ist der Motor für nachhaltiges Wachstum und Resilienz.

In eine strategische Cyber‑Sicherheitsberatung zu investieren ist eine Investition in die Zukunft Ihrer Organisation. Es ist der entscheidende Schritt, um Ihre Führungsposition in einer Welt zu sichern, in der digitales Vertrauen die höchste Währung ist.

Die Reise beginnt mit der Erkenntnis, dass Sicherheit und Innovation zwei Seiten derselben Medaille sind. Für eine vertiefte Untersuchung zum Aufbau von Frameworks, die Prüfungen standhalten, lesen Sie unseren Leitfaden zu Enterprise‑KI‑Sicherheit für 2025. Indem Sie einen Partner wählen, der Ihren unternehmerischen Antrieb teilt, kaufen Sie nicht nur eine Leistung – Sie entwerfen einen strategischen Weg zu einer sicheren und erfolgreichen Zukunft.

Ihre Fragen, beantwortet

Bei der Betrachtung einer Cyber‑Sicherheitsberatung tauchen unweigerlich mehrere Schlüsselfragen auf. Für Manager und C‑Level‑Führende in Deutschland sind diese kritische Entscheidungsgrundlagen. Hier eine direkte Einschätzung dessen, was Sie bei der Investition in einen hochkarätigen Sicherheitspartner erwarten können.

Was kostet eine typische Cyber‑Sicherheitsberatung in Deutschland?

Um es offen zu sagen: Die Investition korreliert direkt mit dem Umfang der Arbeit. Eine grundlegende Risikoanalyse für ein mittelständisches Unternehmen kann im niedrigen fünfstelligen Bereich beginnen. Ein umfassendes Engagement mit fortgeschrittenen Penetrationstests, einer Architekturprüfung für KI‑Systeme und der Vorbereitung auf ein formales TISAX‑Audit stellt hingegen eine Investition von €50.000 bis über €250.000 dar.

Die absolute Zahl ist zweitrangig gegenüber dem zurückkehrenden Wert. Ein glaubwürdiger Partner legt einen Leistungsumfang vor, der für jeden investierten Euro eine klare Linie zu einer spezifischen, messbaren Sicherheitsverbesserung zieht. Der Fokus liegt darauf, die Investition direkt mit greifbarem Geschäftsschutz zu verknüpfen.

Welche Dauer ist für ein Engagement zu erwarten?

Der Zeitrahmen ist wie die Kosten vom Umfang abhängig. Ein fokussierter Penetrationstest lässt sich häufig in zwei bis vier Wochen abschließen. Eine umfassendere Sicherheitsarchitektur‑Überprüfung kann vier bis acht Wochen erfordern. Ein komplettes strategisches Programm zur Erreichung von ISO 27001‑ oder TISAX‑Readiness ist eine deutlich größere Verpflichtung und erstreckt sich typischerweise über sechs bis zwölf Monate.

Ein erstklassiger Partner verzögert jedoch nicht die Wertlieferung. Erste Erkenntnisse und hochwirksame, umsetzbare Einsichten sollten bereits in den ersten Wochen bereitgestellt werden, um sofortige Risikoreduzierung und iterativen Fortschritt zu ermöglichen.

Diese Methodik baut Momentum auf und stellt sicher, dass ein Return on Investment nahezu sofort realisiert wird.

Wir haben ein fähiges internes IT‑Team. Warum einen externen Berater hinzuziehen?

Das ist eine berechtigte Frage. Der Zweck eines externen Partners ist nicht, Ihr Team zu ersetzen, sondern dessen Fähigkeiten in drei kritischen Bereichen zu ergänzen.

Erstens verfügen Berater über tiefes, spezialisiertes Wissen zur globalen Bedrohungslandschaft und zu komplexen Compliance‑Rahmenwerken wie TISAX. Es ist ihre Kernaufgabe, neuen Bedrohungen und regulatorischen Änderungen voraus zu sein und damit ein Expertise‑Niveau zu liefern, das intern schwer und teuer aufrechtzuerhalten wäre. Zweitens liefern sie eine objektive Drittparteiperspektive. Unbelastet von internen Politikstrukturen oder historischem Kontext können sie eine unverstellte Bewertung der tatsächlichen Risikolage einer Organisation geben.

Schließlich fungiert ein strategischer Partner als Beschleuniger. Er treibt kritische Projekte voran und transferiert spezialisierte Fähigkeiten in Bereichen wie KI‑Sicherheit, stärkt so die Resilienz Ihres internen Teams und rüstet es für künftige Herausforderungen.

Bei Reruption sind wir nicht nur Berater; wir sind Co‑Preneurs. Wir teilen die Verantwortung für Ihre Geschäftsergebnisse. Wir liefern keinen Bericht und ziehen uns zurück – wir integrieren uns in Ihr Team, um eine resilientere, sicherere und innovativere Organisation aufzubauen. Erfahren Sie, wie unser Ansatz Ihren Wachstumspfad sichern kann unter https://www.reruption.com.