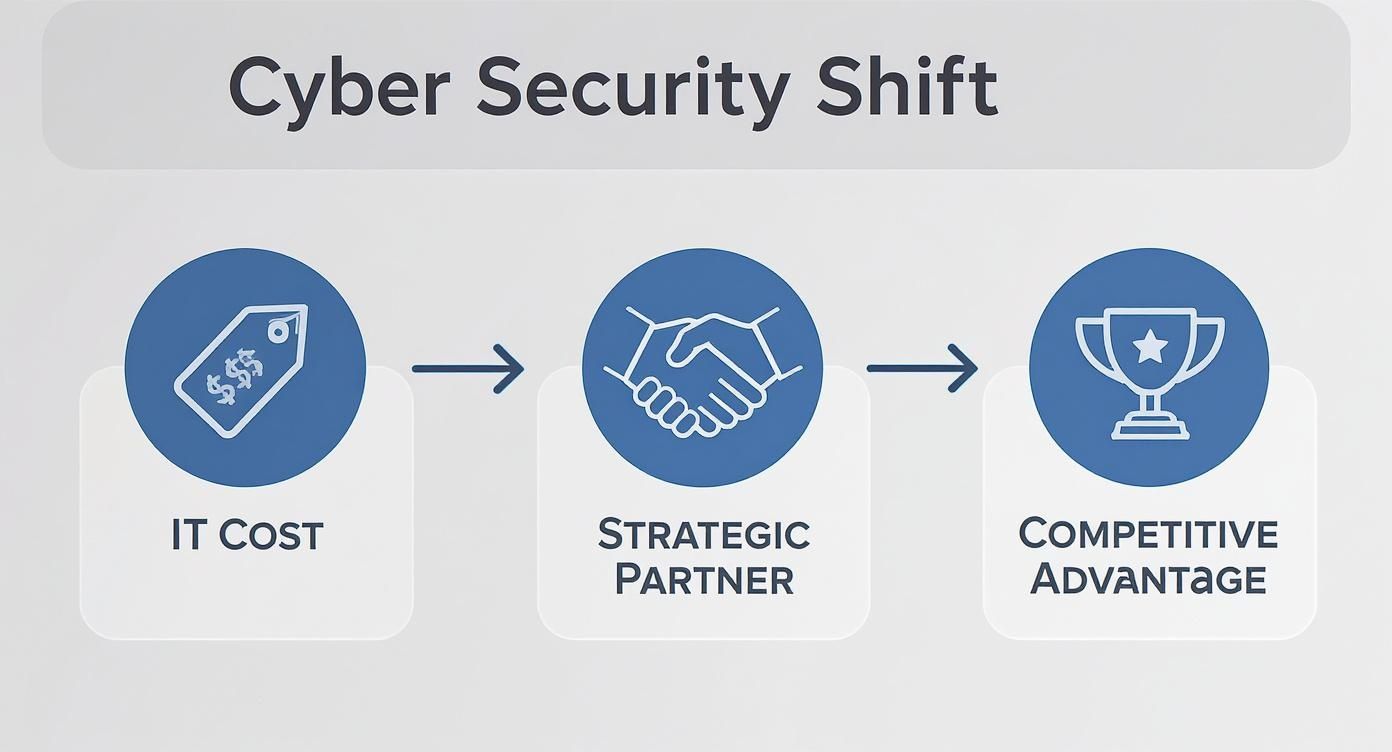

Im heutigen Geschäftsumfeld hat sich die strategische IT-Sicherheitsberatung von einem traditionellen Kostenfaktor zu einem kritischen Werttreiber für Unternehmen entwickelt. Sie ist mittlerweile eine unverzichtbare strategische Funktion für die sichere Einführung neuer KI-Technologien. Effektive IT‑Sicherheitsberatung agiert als strategischer Partner, verwandelt potenzielle Cyberrisiken in Wachstumschancen und sichert einen Wettbewerbsvorteil in einem dynamischen globalen Markt.

Warum traditionelle Sicherheitsberatung im KI-Zeitalter versagt

Für die Geschäftsführung führender deutscher Unternehmen hat sich der strategische Kontext der IT-Sicherheit grundlegend verändert. Die schnelle Integration künstlicher Intelligenz, verschärft durch immer ausgefeiltere Cyberbedrohungen und strikte regulatorische Rahmenwerke wie NIS 2, hat herkömmliche Beratungsmodelle für IT-Sicherheit obsolet gemacht. Reaktive, projektbasierte Sicherheitsmaßnahmen von gestern reichen nicht aus für die dynamischen und anhaltenden Herausforderungen des heutigen digitalen Ökosystems.

Das veraltete Paradigma betrachtet Sicherheit typischerweise als nachgelagerte Compliance-Aktivität, die erst lange nach der Kerninnovation umgesetzt wird. Dieser Ansatz erzeugt operative Reibung, verzögert Time-to-Market und lässt erhebliche Schwachstellen offen – ein kritisches Defizit in beschleunigten KI-Entwicklungszyklen. Da KI-Lösungen zunehmend in Cloud-Infrastrukturen betrieben werden, ist die Fähigkeit, Cloud-Computing-Sicherheitsrisiken zu verstehen und proaktiv zu minimieren, ein Bereich, in dem traditionelle Berater oft nicht die notwendige Tiefe mitbringen.

Vom Kostenfaktor zum strategischen Ermöglicher

Moderne Unternehmen benötigen einen strategischen Partner, nicht nur einen weiteren technischen Anbieter. Ein zeitgemäßer Partner für IT-Sicherheitsberatung muss die Auswirkungen von Sicherheitsentscheidungen auf die Gewinn- und Verlustrechnung (P&L) verstehen und Sicherheitsprinzipien von Anfang an in die Innovationsprozesse integrieren. Dieser proaktive Ansatz verwandelt Sicherheit von einer reaktiven Ausgabe in einen starken Business-Enabler, der sicheres und nachhaltiges Wachstum ermöglicht.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Das Ziel ist nicht länger allein die Eindämmung von Bedrohungen. Es geht darum, eine resiliente Grundlage zu schaffen, die Vertrauen in die schnelle Innovationsfähigkeit gibt. Ein moderner Sicherheitspartner fungiert als Co-Pilot, der durch Komplexität navigiert, damit KI-Initiativen nicht nur Pionierarbeit leisten, sondern auch sicher und konform sind.

Diese strategische Ausrichtung ist der Katalysator, der ambitionierte Konzepte in marktreife Realitäten verwandelt.

Die kritische Qualifikationslücke in Deutschland angehen

Diese strategische Herausforderung wird durch ein ausgeprägtes Fachkräftedefizit im deutschen Markt verschärft. Die IT-Sicherheitsdienstleistungsbranche ist auf eine Marktgröße von 4,5 Milliarden € angewachsen – ein Indikator für die dringende Nachfrage nach spezialisierter Expertise.

Mit 109.000 offenen Stellen für IT-Fachkräfte und beeindruckenden 85 % der Unternehmen, die über erhebliche Engpässe bei Skills berichten, arbeiten interne Teams bereits am Limit. Diese Lücke hemmt Innovation und macht die Abhängigkeit von externen Experten für hochrangige IT-Sicherheitsberatung notwendig. Diese Marktrealität positioniert fachkundige Beratung nicht als optionalen Kostenfaktor, sondern als strategische Notwendigkeit zur Wahrung der Wettbewerbsfähigkeit.

Die vier Säulen einer modernen IT-Sicherheits-Partnerschaft

Für jede Führungskraft, die eine Digitalisierungsagenda vorantreibt, muss ein moderner IT-Sicherheitspartner mehr liefern als taktische Systembehebungen. Er muss einen strategischen Rahmen bieten, der auf grundlegenden Säulen beruht und direkt mit den zentralen Unternehmenszielen übereinstimmt. Eine effektive IT-Sicherheitsberatung liefert greifbare Ergebnisse und stellt sicher, dass Sicherheit als Ermöglicher von Innovation fungiert, nicht als Hindernis.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Dieses Partnerschaftsmodell basiert auf vier voneinander abhängigen Säulen. Sie wirken gemeinsam, um ein Unternehmen aufzubauen, das sowohl widerstandsfähig als auch zukunftsfähig ist. Schauen wir uns an, wie jede Säule die Organisation schützt und gleichzeitig ihre Wettbewerbsposition stärkt.

Säule 1: Strategisches Risikomanagement

Grundlegend ist Sicherheit die Praxis des Risikomanagements zum Schutz von Unternehmenswerten und der P&L. Strategisches Risikomanagement übersetzt abstrakte Cyberbedrohungen in quantifizierbare geschäftliche Auswirkungen, wie potenzielle Umsatzeinbußen, Störungen in der Lieferkette oder Reputationsschäden. Dies ist ein kontinuierlicher, iterativer Prozess – keine einmalige Bewertung.

Der Prozess beginnt mit der Identifikation hochrelevanter Unternehmenswerte, einschließlich proprietärer KI-Modelle, sensibler Kundendaten oder kritischer Operationstechnologie. Anschließend werden die spezifischen Bedrohungen für diese Assets analysiert. Das Ergebnis ist eine klare, priorisierte Roadmap für Sicherheitsinvestitionen, die sicherstellt, dass Kapital dort eingesetzt wird, wo es den größten Beitrag zum Schutz des Unternehmenswerts leistet.

Ein ausgereiftes Risikomanagementprogramm liefert der Geschäftsführung eine eindeutige Antwort auf die Kernfrage: "Wo liegen unsere größten Verwundbarkeiten und welches finanzielle Exposure entsteht, wenn wir nicht handeln?" Es hebt die Sicherheits-Debatte vom technischen Jargon auf eine strategische Geschäftsebene.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

Säule 2: Technische Schwachstellenanalyse

Während die Strategie die Richtung vorgibt, schafft die technische Analyse die faktische Grundlage. Diese Säule umfasst rigorose Tests von Systemen, Anwendungen und Infrastruktur, um ausnutzbare Schwachstellen zu identifizieren, bevor böswillige Akteure dies tun. Es handelt sich faktisch um kontrollierte, ethische Penetrationstests Ihres digitalen Bestands.

Dies sind keine oberflächlichen Compliance-Übungen; sie sind entscheidend für die operative Integrität. Wichtige Aktivitäten umfassen:

- Pentest: Das Simulieren eines realen Cyberangriffs, um die Wirksamkeit bestehender Abwehrmaßnahmen zu überprüfen.

- Vulnerability-Scanning: Der Einsatz automatisierter Tools zur kontinuierlichen Identifikation bekannter Sicherheitslücken und veralteter Software.

- Code-Reviews: Die Prüfung des Quellcodes von Anwendungen, insbesondere neuer KI-Tools, um Sicherheitsmängel früh im Entwicklungszyklus zu beseitigen.

Die proaktive Identifikation und Behebung dieser Schwächen reduziert die Angriffsfläche der Organisation und macht sie für Cyberkriminelle weniger attraktiv. Dies bildet den Kern jeder glaubwürdigen Information Security Consulting-Leistung.

Säule 3: Incident Response und Business Continuity

Selbst die bestgeschützten Organisationen müssen für den Ernstfall eines Sicherheitsvorfalls vorsorgen. Ein gut geprobter Incident-Response-Plan ist das operative Handbuch für Krisenmanagement. Ziel ist es, Schäden zu minimieren und den Geschäftsbetrieb so schnell wie möglich wiederherzustellen. Das übergeordnete Ziel ist die Sicherstellung der Geschäftskontinuität.

Diese Säule betont Vorbereitung. Sie verlangt, dass Rollen, Verantwortlichkeiten und Kommunikationsprotokolle vor einem Vorfall klar definiert sind. Ein robuster Plan ermöglicht dem Team, Bedrohungen methodisch zu erkennen, einzudämmen und zu neutralisieren und verhindert das chaotische Entscheidungsverhalten, das eine Krise verschärft. Regelmäßige Übungen und Simulationen sind wesentlich, um die Wirksamkeit des Plans und die Einsatzbereitschaft des Teams zu erhalten.

Säule 4: Compliance und Governance

Compliance-Rahmenwerke wie TISAX und ISO 27001 sind die Vertrauenswährung – insbesondere in anspruchsvollen Branchen wie Automotive und Manufacturing. Dabei geht es nicht um administrativen Overhead, sondern um ein nachweisbares Commitment zu Sicherheit und Datenschutz. Die Einhaltung dieser Standards signalisiert Kunden, Partnern und Regulatoren, dass das Unternehmen integer und sicher arbeitet.

Ein strategischer Partner begleitet die Organisation durch den gesamten Zertifizierungsprozess – von der ersten Gap-Analyse bis zur Abschlussprüfung. Dieser Prozess stärkt nicht nur die Verteidigung, sondern verschafft auch einen erheblichen Wettbewerbsvorteil, da er den Zugang zu Neukunden ermöglicht, die höchste Sicherheitsstandards verlangen.

Compliance-Rahmenwerke als Wettbewerbsvorteil nutzen

Für viele Vorstände gilt Compliance als notwendiges Übel ohne direkten Mehrwert. In stark regulierten Branchen wie Automotive und Manufacturing wird sie häufig als Kosten der Marktbeteiligung betrachtet. Compliance-Rahmenwerke wie TISAX oder ISO 27001 lediglich als Checklisten zu sehen, bedeutet jedoch, eine bedeutende strategische Chance zu verpassen. Eine moderne IT-Sicherheitsberatung betrachtet diese Standards nicht als Last, sondern als Blaupause für ein resilienteres und vertrauenswürdigeres Unternehmen.

Diese Rahmenwerke sind mehr als technische Spezifikationen; sie sind eine öffentliche Bekundung des Bekenntnisses zu operativer Exzellenz. Eine Zertifizierung signalisiert Kunden – insbesondere großen Unternehmen –, dass Sie auf einem überlegenen Sicherheitsniveau operieren. Sie schafft einen Vertrauensgraben um Ihr Geschäft, den Wettbewerber nur schwer nachbilden können.

In einem Umfeld persistenter Bedrohungen ist dieses Vertrauen essenziell. Der deutsche Cybersecurity-Markt hat bereits einen Wert von rund 12 Mrd. USD erreicht, wobei Beratungsleistungen im Kern dieses Wachstums stehen. Prognosen gehen davon aus, dass der Markt bis 2035 31,15 Mrd. USD erreichen wird – ein Beleg für den steigenden regulatorischen Druck und die zunehmende Komplexität von Cyberbedrohungen. Eine vertiefte Marktanalyse bietet Ken Research.

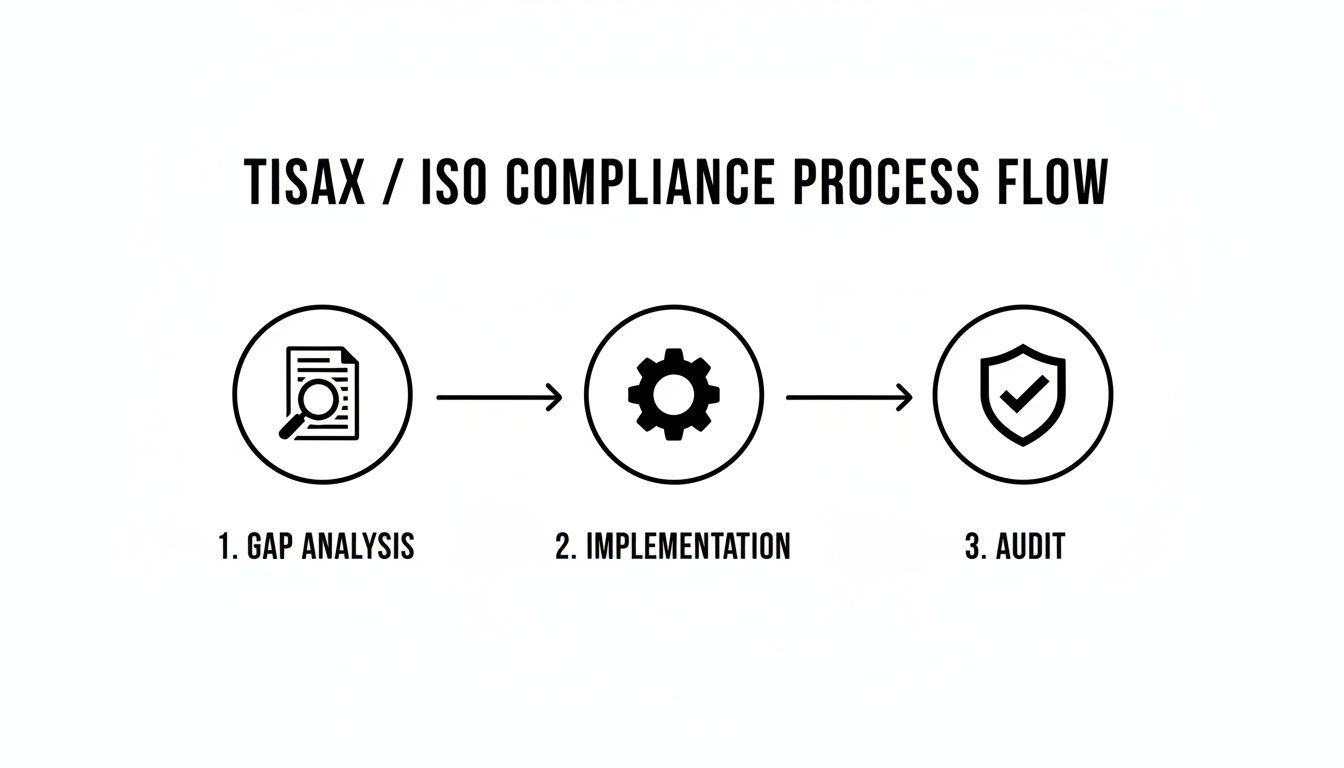

Vom Entwurf zur Festung: Der Zertifizierungsprozess

Die Zertifizierung nach Standards wie TISAX oder ISO 27001 ist ein strukturiertes Projekt, das die Sicherheitslage eines Unternehmens grundlegend transformiert. Es ist ein methodischer Prozess, der abstrakte Prinzipien in konkrete, operative Abwehrmaßnahmen überführt. Ein wertvoller Partner liefert nicht nur eine Anforderungsübersicht; er arbeitet direkt mit Ihrem Team zusammen, um die Umsetzung zu begleiten.

Der Prozess gliedert sich typischerweise in drei Phasen:

- Initiale Gap-Analyse: Eine umfassende Diagnose Ihrer bestehenden Kontrollen, Prozesse und Dokumentation im Vergleich zu den konkreten Anforderungen des Standards. Ergebnis ist eine klare, priorisierte Roadmap mit notwendigen Maßnahmen.

- Strategische Umsetzung: In dieser Phase wird die Roadmap abgearbeitet. Lücken werden durch die Entwicklung neuer Sicherheitsrichtlinien, Implementierung technischer Kontrollen und – entscheidend – durch Schulungen der Mitarbeitenden geschlossen. Dies ist ein kollaborativer Prozess zur Verankerung bewährter Praktiken im Tagesgeschäft.

- Auditvorbereitung und -begleitung: In der letzten Phase unterstützt Ihr Partner bei der Organisation aller erforderlichen Dokumente, führt Pre-Audits durch, um verbleibende Themen zu identifizieren, und begleitet Sie während des formalen Audits, um ein erfolgreiches Ergebnis sicherzustellen.

Mehr als das Zertifikat: Der echte Geschäftsnutzen

Eine Zertifizierung ist nicht das Ende, sondern die Bestätigung eines neuen operativen Baselines. Der eigentliche Return on Investment ergibt sich aus der Disziplin und Resilienz, die während des Prozesses aufgebaut werden. So stärkt eine robuste ISO 27001-Implementierung beispielsweise grundlegend die Fähigkeiten im Risikomanagement und macht die gesamte Organisation besser vorbereitet auf künftige Herausforderungen. Die Integration dieser Konzepte ist weiter ausgeführt in unserem Leitfaden zum Zusammenführen von Risikomanagement und Compliance.

Das Zertifikat ist der greifbare Beweis für die Festung, die Sie errichtet haben. Der nachhaltige Wettbewerbsvorteil entsteht durch gesteigertes Kundenvertrauen, stabilere Betriebsabläufe und die Zuversicht, ambitionierte digitale Initiativen ohne unangemessenes Risiko voranzutreiben.

Dieser Prozess entriskiert systematisch den gesamten Betrieb. Er stärkt das Unternehmen gegen Angriffe, verfeinert interne Prozesse und richtet die Organisation auf eine einheitliche Sicherheitsstrategie aus. Wenn Compliance proaktiv statt reaktiv angegangen wird, wird sie zu einem starken Motor für sicheres und nachhaltiges Wachstum.

Wie Sie Ihre KI- und Machine-Learning-Innovationen absichern

Künstliche Intelligenz bringt eine neue Klasse von Sicherheitsrisiken mit sich, die Altsysteme nur unzureichend adressieren können. Für Verantwortliche von Innovationen ist diese neue Grenze ein grundlegend anderes Sicherheitsplaybook erforderlich. Veraltete Sicherheitsprotokolle auf KI- und Machine-Learning-Projekte anzuwenden, ist nicht nur ineffizient, sondern strategisch gefährlich.

Die Bedrohungen sind eigenständig. Der Fokus erweitert sich über Netzwerkverletzungen hinaus und umfasst Risiken wie Data Poisoning, bei dem ein Angreifer Trainingsdaten subtil manipuliert, sodass das KI-Modell fehlerhafte und kostspielige Ergebnisse liefert. Eine weitere Gefahr ist die Model Inversion, bei der ein Angreifer ein Modell reverse-engineert, um vertrauliche, proprietäre Trainingsdaten offenzulegen. Dies sind keine bloßen IT-Probleme, sondern erhebliche Geschäftsrisiken, die Vertrauen untergraben, geistiges Eigentum kompromittieren und finanzielle Leistung beeinträchtigen können.

Sicherheit in den MLOps-Lifecycle integrieren

Um diesen neuartigen Bedrohungen wirksam zu begegnen, muss Sicherheit fester Bestandteil des gesamten Machine Learning Operations (MLOps)-Lifecycles sein – nicht ein abschließender Prüfpunkt. Sie muss von Anfang an in den Prozess einprogrammiert werden.

Das erfordert, in jeder Phase kritische Sicherheitsfragen zu adressieren:

- Dateneingang: Wie stellen wir die Integrität unserer Trainingsdaten sicher, um Data-Poisoning-Angriffe zu verhindern?

- Modelltraining: Welche Maßnahmen schützen das Modell vor Diebstahl oder Manipulation während der Entwicklung?

- Deployment: Wie sichern wir die APIs, die die Vorhersagefähigkeit des Modells exponieren?

- Monitoring: Welche Systeme erkennen anomales Verhalten, das auf einen laufenden Angriff hinweisen könnte?

Ein fachkundiger IT-Sicherheitsberatungspartner hilft, diese Fragen zu operationalisieren und von abstrakten Bedenken in automatisierte Prüfungen und Kontrollmechanismen innerhalb Ihrer Entwicklungs-Pipeline zu überführen.

Innovation entrisiken mit praktischen Beispielen

Betrachten Sie beispielsweise einen NLP-Chatbot für den Kundenservice. Ohne angemessene Sicherheitsmaßnahmen könnte ein Angreifer seine Eingaben manipulieren, um unangemessene oder schädliche Antworten zu provozieren und so den Markenruf zu beschädigen. Ein Spezialberater würde Eingabevalidierung und adversariales Testen implementieren, um den Chatbot gegen solche Manipulationen zu härten.

Ein weiteres Beispiel ist ein Predictive-Maintenance-Modell für eine Produktionsanlage. Ein kompromittiertes Modell könnte kritische Ausfälle nicht vorhersagen oder Fehlalarme auslösen – beides führt zu erheblichen Betriebsunterbrechungen und finanziellen Verlusten. Die Absicherung dieses Modells umfasst robuste Zugriffskontrollen und kontinuierliches Monitoring, um die Integrität der Vorhersagen sicherzustellen. Für Large Language Models sind robuste LLM-Observability, Monitoring und Debugging unverzichtbar, um solche Bedrohungen zu identifizieren und zu neutralisieren.

Die strategische Rolle der IT-Sicherheitsberatung in der KI

In diesem komplexen Risikolandschaft zu navigieren erfordert ein spezielles Skillset, das tiefe Cybersecurity-Expertise mit praktischem Verständnis der KI-Entwicklung verbindet. Genau hier wird spezialisierte IT-Sicherheitsberatung zum kritischen Hebel für Innovation.

Ein echter strategischer Partner zählt Risiken nicht nur auf; er liefert die Frameworks und Werkzeuge, um sie effektiv zu managen. Er entriskiert Ihre KI-Projekte und befähigt Ihre Organisation, ambitionierte Ziele zu verfolgen, ohne unannehmbare Risiken einzugehen.

Die folgende Infografik veranschaulicht einen strukturierten Prozess zur Erreichung von Compliance mit Standards wie TISAX oder ISO 27001. Diese Rahmenwerke bieten eine solide Grundlage zur Absicherung aller IT-Systeme, einschließlich Ihrer KI-Infrastruktur.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.

Dieser methodische Ansatz stellt sicher, dass Sicherheit systematisch Bestandteil Ihrer Betriebsabläufe wird. Indem Sie KI-Sicherheit von Beginn an als Kernfunktion des Unternehmens behandeln, können Sie ihr enormes Potenzial erschließen, ohne Ihre Organisation unverhältnismäßigen Risiken auszusetzen. Für eine detailliertere Betrachtung lesen Sie unseren Leitfaden zur Schaffung von audit-sicheren KI-Systemen für Unternehmen.

Eine C-Level-Checkliste zur Auswahl Ihres IT-Sicherheits-Partners

Die Auswahl eines IT-Sicherheitspartners ist eine strategische Entscheidung mit langfristigen Auswirkungen. Die richtige Firma ist kein reiner Dienstleister; sie ist ein Ermöglicher sicheren, KI-getriebenen Wachstums. Führungskräfte müssen daher über Standardzertifikate hinausblicken und auf tiefe Geschäftsabstimmung achten.

Dies erfordert einen stringenten Bewertungsprozess, der auf präzise Fragen fokussiert, um taktische Lieferanten von echten strategischen Partnern zu unterscheiden. Die Kriterien sollten auf nachgewiesener Expertise, einem Modell geteilter Verantwortung und einer Erfolgsbilanz bei der Lieferung messbarer Geschäftsergebnisse beruhen.

Strategische und technische Tiefe bewerten

Ihr idealer Partner muss eine einzigartige Kombination aus tiefgreifender Cybersecurity-Expertise und einem nuancierten Verständnis für die speziellen Verwundbarkeiten von KI besitzen. Viele Firmen sind in einem Bereich stark, scheitern aber an deren Schnittstelle – genau dort liegen heute die größten Geschäftsrisiken. Ein erstklassiger IT-Sicherheitsberatungsanbieter muss sowohl die Sprache des CISO als auch die des Head of Innovation fließend sprechen.

Innovation beschleunigen?

Unser Expertenteam hilft Ihnen, Ideen in produktionsreife Lösungen zu verwandeln.

Berücksichtigen Sie im Auswahlprozess diese Fragen:

- Über Zertifikate hinaus: "Zeigen Sie eine Fallstudie, in der Sie eine komplexe KI- oder Machine-Learning-Implementierung abgesichert haben. Welche konkreten Bedrohungen wurden abgemildert und welches messbare Geschäftsergebnis wurde erzielt?"

- Integrierte Expertise: "Beschreiben Sie den kollaborativen Workflow zwischen Ihren Cybersecurity- und KI-Teams. Ist diese Zusammenarbeit Standard für relevante Projekte oder arbeiten sie funktional isoliert?"

- Proaktives Threat-Modelling: "Erläutern Sie Ihre Methodik zur Identifikation von Bedrohungen für ein neues KI-System bevor es entwickelt wird. Wie modellieren Sie Risiken wie Data Poisoning oder Model Inversion in finanziellen Auswirkungen?"

Die Antworten sollten eine Historie der Lösung vorausschauender Sicherheitsherausforderungen dokumentieren, nicht nur Reaktionen auf vergangene Vorfälle.

Das Partnerschafts- und Verantwortungsmodell evaluieren

Eine traditionelle, projektbasierte Beziehung ist unzureichend für das gnadenlose Tempo der KI-Innovation. Sie benötigen einen Partner, der wirklich in Ihrem Erfolg investiert ist und Verantwortung für die Ergebnisse teilt. Das erfordert eine Abkehr von einem Modell, das auf abrechenbaren Stunden basiert, hin zu einem, das auf gemeinsamen Zielen und greifbaren Resultaten fußt.

Ein echter Partner übernimmt eine "Co-Preneurial"-Haltung. Er sollte die Auswirkungen Ihrer KI-Initiativen auf die P&L genauso fokussieren wie Sie, da sein Erfolg untrennbar mit Ihrem verbunden ist.

Das verändert die Client-Consultant-Dynamik. Der Fokus verschiebt sich vom Abarbeiten eines Statement of Work hin zum gemeinsamen Erreichen strategischer Unternehmensziele. Um diese Ausrichtung zu bewerten, fragen Sie nach deren Engagement-Modell und Leistungskennzahlen. Für weitere Einblicke in dieses moderne Partnerschaftsmodell können Sie die Kernprinzipien der Cyber Security Consultancy und ihre Rolle im strategischen Wachstum studieren.

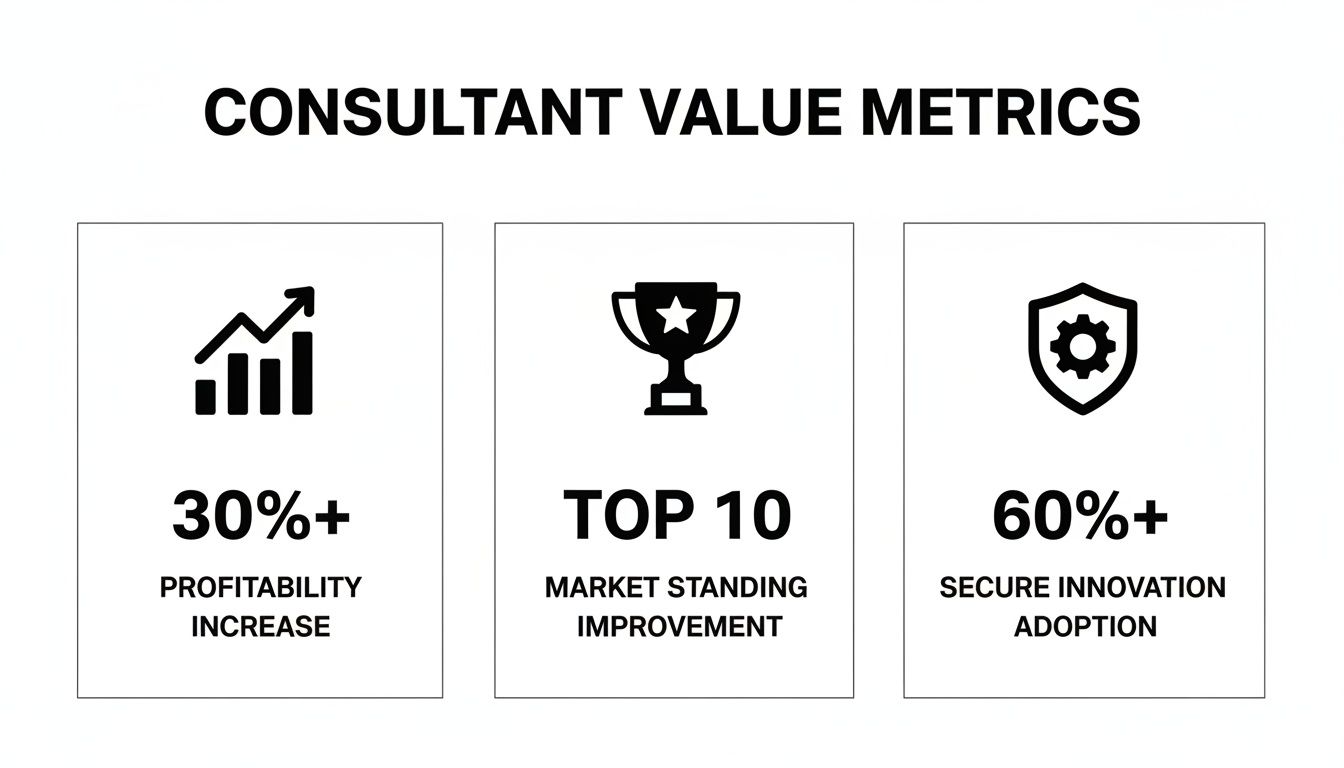

Auf greifbare Geschäftsergebnisse fokussieren

Letzten Endes wird der Wert jeder IT-Sicherheitsberatung-Leistung daran gemessen, welchen Beitrag sie zum Ergebnis leistet. Dazu gehört die Vermeidung erheblicher finanzieller Verluste durch Sicherheitsvorfälle, das Erschließen neuer Umsätze durch sichere Innovation und der Aufbau von Marktzulassung durch robuste Compliance. Ein strategischer Partner muss seinen Wert in diesen konkreten Begriffen darlegen können.

Schlüsselfragen zur Bewertung ihres ROI-Fokus sind:

- Erfolgsmessung: "Welche spezifischen KPIs nutzen Sie über technische Metriken hinaus, um den Erfolg eines Sicherheitsprojekts zu messen?"

- Business Enablement: "Nennen Sie ein Beispiel, in dem Ihre Sicherheitsberatung einem Kunden direkt ermöglicht hat, ein neues Produkt schneller oder sicherer auf den Markt zu bringen oder einen neuen Markt zu erschließen."

- Kommunikation auf Vorstandsebene: "Wie übersetzen Sie komplexe technische Befunde in eine klare Darstellung von Geschäftsrisiko und ROI für ein Führungsgremium?"

Mit dieser Checkliste durchdringen Sie standardisierte Beschaffungsfloskeln und identifizieren einen Partner, der tatsächlich in der Lage ist, Ihre zukünftigen Innovationen zu sichern und zu Ihrem konkurrenzfähigen Erfolg beizutragen.

Vendor-Selection-Checkliste für strategische IT-Sicherheits-Partnerschaften

Für C-Level-Führungskräfte ist die Auswahl eines IT-Sicherheitspartners im Zeitalter der KI eine hochriskante Entscheidung. Die folgende Tabelle fasst zentrale Kriterien zusammen, mit denen Sie einen taktischen Anbieter von einem strategischen Co-Preneur unterscheiden können, der Verantwortung für Ihre Geschäftsergebnisse teilt.

| Bewertungskriterium | Wichtige Fragen | Warum es sich auf den ROI auswirkt |

|---|---|---|

| Nachgewiesene AI/ML-Expertise | "Zeigen Sie mir eine reale Fallstudie zur Absicherung eines KI-Modells wie unserem. Welche konkreten Verwundbarkeiten haben Sie gefunden und behoben?" | Reduziert das Risiko katastrophaler Ausfälle (z. B. Modell-Diebstahl, Data Poisoning), die direkt Umsatz und Markenvertrauen beeinträchtigen. |

| Co-Preneurial-Modell | "Wie wird Ihr Erfolg gemessen? Sind Ihre Anreize an unsere Geschäftsergebnisse gekoppelt oder nur an abrechenbare Stunden?" | Stellt sicher, dass der Partner motiviert ist, effiziente, wirksame Lösungen zu finden, die Ihre P&L fördern und nicht nur Kosten verursachen. |

| Geschwindigkeit & Prototyping | "Wie schnell können Sie einen Sicherheitsprototypen entwickeln oder einen Proof-of-Concept für eine neue KI-Initiative durchführen?" | Ermöglicht schnellere Time-to-Market für neue, sichere Produkte und beschleunigt direkt die Umsatzgenerierung. |

| Geschäftsorientiertes Reporting | "Können Sie ein Beispiel eines Berichts für einen Vorstand vorlegen? Wie quantifizieren Sie Risiko in finanziellen Begriffen?" | Übersetzt technische Probleme in klare Geschäftssprache und ermöglicht bessere strategische Entscheidungen und Investitionsrechtfertigungen. |

| Integrierte Skillsets | "Wie arbeiten Ihre Sicherheitsexperten, Data Scientists und Business-Strategen typischerweise in einem Projekt zusammen?" | Vermeidet silohaftes Denken, das kritische, funktionsübergreifende Bedrohungen übersieht und teure blinde Flecken in Ihrer Sicherheitslage verursacht. |

| Proaktives Threat Hunting | "Wie lautet Ihre Methodik, um Bedrohungen gegen KI-Systeme zu antizipieren, die es noch nicht einmal gibt?" | Gibt Ihnen einen Vorsprung gegenüber aufkommenden Bedrohungen und verhindert künftige Vorfälle sowie die enormen Kosten reaktiver Bereinigungen und Reputationsschäden. |

Die Auswahl des richtigen Partners bedeutet weniger die Suche nach einem Lieferanten und mehr die Rekrutierung eines Verbündeten. Ein Unternehmen, das diese Fragen souverän beantworten kann, versteht Sicherheit nicht als Kostenstelle, sondern als fundamentalen Treiber von Wettbewerbsvorteil und nachhaltigem Wachstum.

Das Co-Preneur-Modell: Geteilter Erfolg und echte Verantwortung

Das traditionelle Beratungsmodell ist grundlegend fehlangepasst an die Anforderungen moderner Unternehmen. Es ist oft zu langsam, losgelöst von strategischen Zielen und es fehlt an echter Verantwortung. Für das risikoreiche, schnelllebige Umfeld der KI-Innovation ist eine transaktionale Beziehung, die in einem Foliensatz endet, unzureichend. Ein neues Modell, ausgelegt auf Geschwindigkeit, Agilität und geteilten Erfolg, ist nötig.

Das Co-Preneur-Modell definiert die Kunde-Berater-Beziehung als echte Partnerschaft neu. In diesem Rahmen ist Ihr Sicherheitspartner tief in den kommerziellen Erfolg Ihrer KI-Initiativen investiert und nicht nur in die Erbringung von Dienstleistungen. Sein Erfolg ist identisch mit Ihrem Erfolg.

P&L-Verantwortung in der Praxis

Praktisch bedeutet das, dass Ihr IT-Sicherheitsberatung-Partner P&L-Verantwortung teilt. Er fungiert nicht als externer Ratgeber, sondern als integriertes, unternehmerisches Element Ihres Teams. Sein Fokus verlagert sich von der Problemidentifikation hin zur aktiven Mitentwicklung sicherer, marktreifer Lösungen, die zu Ihren Top- und Bottom-Line-Zielen beitragen.

Dieses Modell beruht auf zwei Kernprinzipien: Geschwindigkeit und intelligentes Risikomanagement.

- Geschwindigkeit: Ziel ist es, vom Konzept zu einem sicheren Prototyp in Wochen statt Monaten zu gelangen. Diese Geschwindigkeit ermöglicht eine schnelle Validierung von Geschäftshypothesen und beschleunigt die Time-to-Market.

- Methodisches Entrisken: Sicherheit wird von Anfang an in den Innovationsprozess integriert, nicht nachträglich aufgesetzt. Das stellt sicher, dass Tempo nicht zu Lasten von Resilienz oder Compliance geht.

Dieser hands-on-Ansatz ist auf dem deutschen Markt zunehmend kritisch. Das Segment Security Services verzeichnete 2023 ein jährliches Wachstum von 13,8 %, getrieben durch die hohe Nachfrage nach IT-Sicherheit. Parallel zwingt ein erheblicher Fachkräftemangel – mit 85 % der Firmen, die Schwierigkeiten bei der Rekrutierung von IT-Spezialisten melden – Unternehmen dazu, stärker auf Expertenberatung zu setzen. Die zugrundeliegenden Daten sind in diesem Statista-Report einsehbar.

Eine unternehmerische Erweiterung Ihres Teams

Ein Co-Preneur-Partner übernimmt eine Eigentümermentalität. Er interessiert sich nicht nur für die Sicherheitslage eines Projekts, sondern ebenso für dessen Markttauglichkeit und Profitabilität. Diese Ausrichtung beseitigt die traditionelle Reibung zwischen Innovationsteams, die beschleunigen wollen, und Sicherheitsteams, die als Bremse wahrgenommen werden.

Wenn Ihr Sicherheitspartner für dieselben Geschäftsergebnisse verantwortlich ist wie Sie, ändert sich das gesamte Gespräch. Sicherheit hört auf, ein Gatekeeper zu sein, und wird zum strategischen Ermöglicher für die Einführung ambitionierter, resilienter und rentabler KI-Initiativen.

Letzten Endes geht es bei diesem Modell darum, kühne Ideen in greifbare, sichere Innovationen zu verwandeln, die messbaren Wert schaffen. Es stellt sicher, dass Ihr IT-Sicherheitspartner nicht nur ein weiterer Lieferant ist, sondern ein engagierter Verbündeter, der Ihnen hilft, die Komplexität des KI-Zeitalters zu navigieren und eine prosperierende Zukunft für Ihre Organisation aufzubauen.

Einige häufige Fragen zur IT-Sicherheitsberatung

Für Führungskräfte in Deutschland, die eine Zusammenarbeit mit einem IT-Sicherheitspartner erwägen, treten naturgemäß einige Fragen auf. Das Folgende bietet direkte, C-Suite-orientierte Antworten mit Fokus auf die praktische Anwendung und den Geschäftswert einer solchen Partnerschaft.

Ziel ist es, den Prozess zu entmystifizieren und die greifbaren Beiträge aufzuzeigen, die ein echter Partner zur finanziellen Performance leisten kann.

Wie messen Sie konkret den ROI von Sicherheitsberatung?

Die Messung des Return on Investment für Sicherheitsberatung geht über technische Metriken wie geschlossene Schwachstellen hinaus. Für Führungskräfte liegt der wahre Wert in der Geschäftsfähigmachung und Risikoreduzierung, die sich in mehreren Kernbereichen quantifizieren lässt.

Zunächst betrachten Sie die Kostenvermeidung. Ein robustes Sicherheitsengagement reduziert unmittelbar die finanzielle Exposure durch einen Datenvorfall, einschließlich regulatorischer Strafen, Betriebsunterbrechungen und Reputationsschäden. Der ROI ist somit das katastrophale Ereignis, das verhindert wurde.

Zweitens liegt der Fokus auf Umsatzermöglichung. Eine starke Sicherheitslage, besonders wenn sie durch eine Zertifizierung wie TISAX belegt ist, ist ein wirtschaftlicher Vorteil. Sie erschließt neue Märkte und Großkunden mit hohen Sicherheitsanforderungen. Der ROI zeigt sich in den dadurch erreichbaren Neukundengeschäften.

Schließlich lässt sich Wert in operativer Effizienz messen. Ein effektiver Partner strafft Sicherheitsprozesse, statt zusätzliche Komplexität zu schaffen. Das entlastet interne Teams von reaktiver Brandbekämpfung und ermöglicht ihnen, sich auf Kernaufgaben und Innovation zu konzentrieren.

Welcher Zeitrahmen ist realistisch für eine TISAX-Zertifizierung?

Die Erlangung eines TISAX-Labels ist eine strukturierte Reise. Der konkrete Zeitrahmen hängt vom Ausgangsreifegrad der Organisation ab, aber bei einem größeren Unternehmen lässt sich der Prozess in klar unterscheidbare Phasen unterteilen.

AI-Expertise gesucht?

Kontaktieren Sie uns, um zu erfahren, wie AI Ihr Unternehmen transformieren kann.

- Phase 1: Gap-Analyse & Scoping (4–6 Wochen): In dieser Anfangsphase wird eine detaillierte Bewertung Ihrer bestehenden Kontrollen gegen die TISAX-Anforderungen vorgenommen, um alle Defizite zu identifizieren. Ergebnis ist eine priorisierte Roadmap zur Behebung.

- Phase 2: Remediation & Implementierung (3–6 Monate): Dies ist die Umsetzungsphase. Gemeinsam mit Ihrem Team schließen wir alle identifizierten Lücken, was die Aktualisierung von Richtlinien, die Implementierung technischer Kontrollen und Mitarbeiterschulungen umfassen kann.

- Phase 3: Auditvorbereitung & -durchführung (4–8 Wochen): In der Endphase unterstützen wir bei der Vorbereitung aller notwendigen Dokumente, führen interne Pre-Audits zur Sicherstellung der Reife durch und begleiten Ihr Team während der offiziellen TISAX-Bewertung.

Obwohl Zeitpläne variieren können, benötigt ein gut gesteuertes Projekt für ein großes Unternehmen typischerweise sechs bis neun Monate von Start bis zur Zertifizierung.

Wie fügt sich ein Partner in unser internes IT-Team ein?

Eine häufige Sorge ist, dass ein externer Berater Reibung zum internen IT-Team erzeugt. Das ist ein Relikt veralteter Beratungsmodelle. Ein moderner IT-Sicherheitsberatung-Partner integriert sich nahtlos als Erweiterung Ihres Teams und ist auf ein gemeinsames Ziel ausgerichtet.

Das Ziel ist Zusammenarbeit, nicht Ersatz. Ein strategischer Partner wirkt als Multiplikator, indem er spezialisierte Expertise in Bereichen wie KI-Sicherheit oder spezifischen Compliance-Rahmen bereitstellt, die intern möglicherweise fehlen.

Dieses kollaborative Modell gelingt durch kontinuierliche Kommunikation und klar definierte Rollen von Anfang an. Der Beratungspartner liefert strategische Leitlinien und übernimmt komplexe Implementierungen, während er aktiv Ihr Team coacht. So findet ein nachhaltiger Wissenstransfer statt, der die internen Fähigkeiten Ihrer Organisation langfristig stärkt.

Bei Reruption GmbH beraten wir nicht nur – wir agieren als Co-Preneure. Wir teilen P&L-Verantwortung, um Ihre innovativen Ideen in sichere, marktreife Realitäten zu verwandeln. Erfahren Sie, wie unser einzigartiger Ansatz für IT-Sicherheit Wachstum antreibt, auf https://www.reruption.com.

Bereit für Ihr AI-Projekt?

Lassen Sie uns besprechen, wie wir Ihnen helfen können, Ihr AI-Projekt in Wochen statt Monaten zu realisieren.